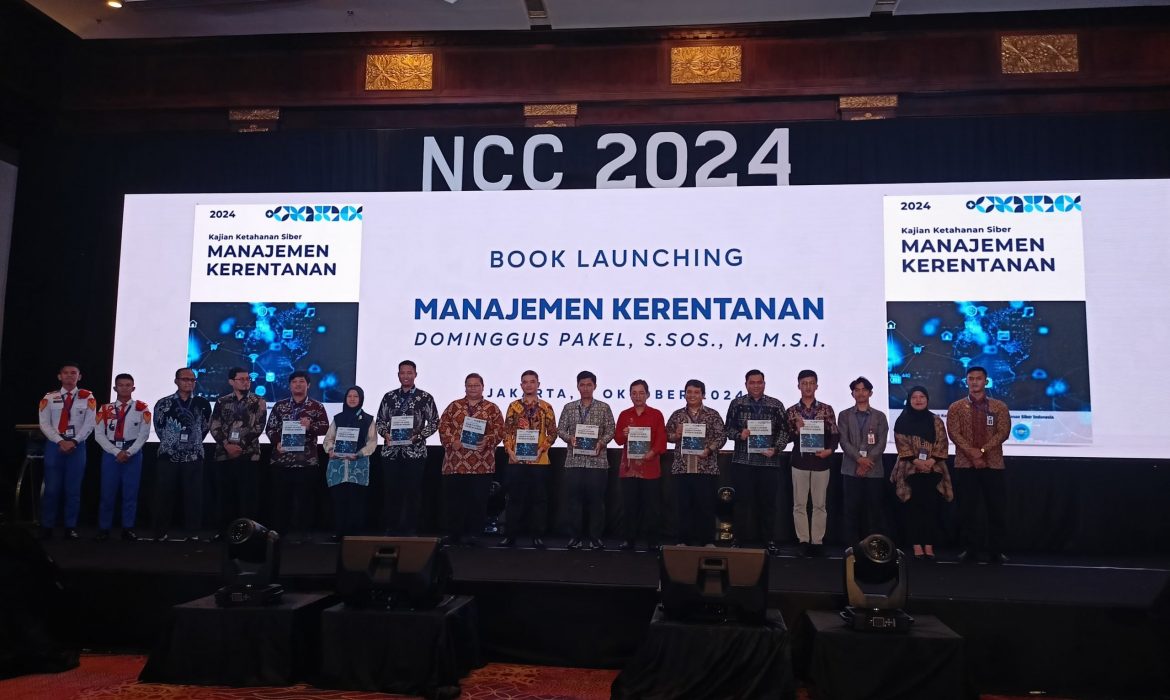

Launching Buku “Kajian Ketahanan Siber: Manajemen Kerentanan”

Dalam rangka memperkuat ketahanan siber nasional, buku berjudul Kajian Ketahanan Siber: Manajemen Kerentanan resmi diluncurkan pada acara National Cybersecurity Connect 2024. Buku ini merupakan hasil kolaborasi strategis antara Badan Siber dan Sandi Negara (BSSN), Cyber Defense Community (CDEF), Politeknik Siber dan Sandi Negara (Poltek SSN), dengan dukungan dari Huawei Indonesia.

Acara peluncuran buku dihadiri oleh para pemangku kepentingan di bidang keamanan siber, mulai dari pemerintah, akademisi, hingga pelaku industri. Buku ini dirancang sebagai panduan komprehensif untuk memahami, menganalisis, dan panduan mengelola kerentanan siber di era transformasi digital. Secara simbolik peluncuran Buku ini ditandai dengan penyerahan hasil penulisan buku Kajian Ketahanan Siber : Manajemen Kerentanan dari Ketua Tim Penulis Taufik Nurhidayat, S.ST kepada Deputi IV BSSN Bpk. Drs. Slamet Aji Pamungkas, M.Eng.

Buku Kajian Ketahanan Siber: Manajemen Kerentanan membahas berbagai aspek strategis dan teknis dalam manajemen kerentanan, termasuk identifikasi risiko, mitigasi ancaman, dan pemanfaatan teknologi untuk meningkatkan ketahanan siber. Buku ini juga memberikan rekomendasi kebijakan dan langkah-langkah implementasi yang relevan bagi sektor publik dan swasta.

Peluncuran buku ini menjadi salah satu acara dalam National Cybersecurity Connect 2024, sebuah forum tahunan yang menghadirkan diskusi panel, seminar, dan lokakarya tentang isu-isu terkini dalam keamanan siber. Acara ini mempertemukan para ahli untuk berbagi wawasan dan inovasi guna memperkuat ketahanan siber nasional.

Dengan diluncurkannya buku ini, diharapkan tercipta pemahaman yang lebih baik tentang pentingnya manajemen kerentanan dalam menjaga keamanan dan kepercayaan di dunia maya. Kolaborasi antar pihak yang terlibat juga diharapkan terus berlanjut untuk membangun ekosistem digital yang aman dan berkelanjutan.

Software as a Service (SaaS)

Pendahuluan

Software as a Service (SaaS) adalah model distribusi perangkat lunak di mana aplikasi di-host

oleh penyedia layanan dan tersedia bagi pelanggan melalui internet. SaaS telah menjadi

pilihan populer bagi banyak organisasi karena kemudahan penggunaannya, biaya yang lebih

rendah, dan fleksibilitasnya. Namun, dengan meningkatnya adopsi SaaS, isu keamanan

menjadi semakin penting. Artikel ini akan membahas aspek-aspek kunci dari keamanan SaaS,

tantangan yang dihadapi, serta praktik terbaik untuk memastikan perlindungan data dan

aplikasi.

Apa itu Keamanan SaaS?

Keamanan SaaS mengacu pada langkah-langkah dan praktik yang dirancang untuk melindungi

data dan aplikasi yang di-host di lingkungan SaaS. Ini melibatkan perlindungan terhadap

berbagai ancaman, termasuk peretasan, pelanggaran data, serangan malware, dan ancaman

internal.

Tantangan Keamanan SaaS

- Kontrol Akses dan Identitas:

Memastikan hanya pengguna yang berwenang yang dapat mengakses data dan

aplikasi sangat penting. Otentikasi multi-faktor (MFA) dan manajemen identitas dan

akses (IAM) adalah komponen kunci untuk mengatasi tantangan ini. - Enkripsi Data:

Data harus dienkripsi baik saat transit maupun saat disimpan untuk mencegah akses

tidak sah. Penyedia SaaS harus menggunakan protokol enkripsi yang kuat dan

memastikan bahwa kunci enkripsi dikelola dengan baik. - Kepatuhan dan Regulasi:

Organisasi harus memastikan bahwa penyedia SaaS mereka mematuhi regulasi dan

standar industri seperti GDPR, HIPAA, dan PCI DSS. Ini termasuk memastikan bahwa

data disimpan dan diproses sesuai dengan persyaratan hukum yang berlaku. - Pengelolaan Insiden Keamanan:

Penyedia SaaS harus memiliki rencana respons insiden yang kuat untuk menangani

pelanggaran keamanan. Ini melibatkan deteksi dini, isolasi ancaman, mitigasi, dan

pemberitahuan kepada pelanggan. - Integritas Data dan Backup:

Memastikan integritas data dan memiliki sistem backup yang dapat diandalkan untuk

pemulihan bencana adalah aspek penting dari keamanan SaaS. Backup harus diuji

secara berkala untuk memastikan bahwa data dapat dipulihkan dengan benar.

Implementasi Keamanan SaaS - Evaluasi Penyedia SaaS:

Sebelum memilih penyedia SaaS, lakukan evaluasi menyeluruh terhadap kebijakan

keamanan, sertifikasi, dan reputasi mereka. Pertimbangkan juga audit keamanan

independen dan sertifikasi pihak ketiga. - Implementasi Kebijakan Keamanan yang Kuat:

Buat dan terapkan kebijakan keamanan yang mencakup kontrol akses, enkripsi,

pemantauan, dan manajemen insiden. Pastikan semua karyawan memahami dan

mematuhi kebijakan ini. - Pelatihan Keamanan untuk Karyawan:

Berikan pelatihan keamanan reguler kepada karyawan untuk meningkatkan kesadaran

mereka tentang ancaman keamanan dan praktik terbaik untuk melindungi data dan

aplikasi. - Pemantauan dan Audit Berkala:

Lakukan pemantauan dan audit keamanan secara berkala untuk mendeteksi dan

mengatasi kerentanan. Gunakan alat pemantauan yang dapat memberikan visibilitas

real-time terhadap aktivitas jaringan dan aplikasi. - Penggunaan Teknologi Keamanan Lanjutan:

Manfaatkan teknologi keamanan canggih seperti sistem deteksi dan pencegahan

intrusi (IDPS), firewall aplikasi web (WAF), dan solusi keamanan berbasis AI untuk

meningkatkan perlindungan.

Studi Kasus Keamanan SaaS - Perusahaan Teknologi:

Sebuah perusahaan teknologi besar menggunakan platform SaaS untuk manajemen proyek

dan kolaborasi. Dengan mengimplementasikan MFA, enkripsi end-to-end, dan pemantauan

keamanan 24/7, perusahaan ini berhasil mencegah beberapa upaya peretasan dan

memastikan data pelanggan tetap aman. - Lembaga Kesehatan:

Sebuah rumah sakit menggunakan SaaS untuk manajemen data pasien. Dengan mematuhi

regulasi HIPAA dan menerapkan kebijakan akses berbasis peran (RBAC), rumah sakit ini

mampu menjaga kerahasiaan dan integritas data pasien, sekaligus mematuhi persyaratan

hukum yang ketat.

Kesimpulan

Keamanan SaaS adalah aspek krusial yang tidak boleh diabaikan oleh organisasi yang

menggunakan atau berencana menggunakan layanan SaaS. Dengan memahami tantangan

dan menerapkan praktik terbaik yang disebutkan di atas, organisasi dapat memastikan bahwa

data dan aplikasi mereka tetap aman dan terlindungi dari ancaman yang terus berkembang.

Memilih penyedia SaaS yang tepat dan menjaga kesadaran keamanan di seluruh organisasi

adalah langkah-langkah penting dalam membangun ekosistem SaaS yang aman dan andal.

Analisis Kerentanan Pada Keamanan Whatsapp Dari Insiden Eksploitasi Akun Elon Musk

PENDAHULUAN

WhatsApp adalah aplikasi pesan instan yang populer di seluruh dunia.

Aplikasi ini memungkinkan pengguna untuk mengirim pesan teks,

panggilan suara, panggilan video, berbagi file, dan melakukan

panggilan suara dan video grup dengan pengguna lain yang memiliki

aplikasi WhatsApp.

Fitur utama WhatsApp mencakup pesan teks, panggilan suara dan

video, pengiriman file, status, keamanan end-to-end, dan grup.

Pengguna dapat dengan mudah mengirim pesan teks ke pengguna

lain, baik secara individu maupun dalam bentuk percakapan grup.

Aplikasi ini juga memungkinkan pengguna untuk melakukan

panggilan suara dan video melalui koneksi internet secara gratis.

WhatsApp memungkinkan pengguna untuk berbagi berbagai jenis file,

termasuk foto, video, dan dokumen. Fitur status memungkinkan

pengguna untuk membagikan pembaruan yang dapat dilihat oleh

kontak mereka, dan status tersebut akan hilang setelah 24 jam.

Keamanan menjadi fokus utama WhatsApp, dengan menerapkan

enkripsi end-to-end pada pesan yang dikirim antara pengguna. Ini

berarti hanya pengirim dan penerima yang dapat membaca pesan

tersebut, dan tidak ada pihak ketiga yang dapat mengaksesnya.

WhatsApp juga memungkinkan pembentukan grup, di mana

pengguna dapat berkomunikasi dengan beberapa orang sekaligus. Ini

mempermudah diskusi kelompok, koordinasi tim, atau berbagi

informasi dengan banyak orang secara bersamaan.

Dengan fitur-fitur ini, WhatsApp telah menjadi salah satu aplikasi

pesan instan yang paling populer di dunia, digunakan oleh jutaan

orang untuk berkomunikasi dan tetap terhubung dengan keluarga,

teman, dan rekan kerja mereka.

ALGORITMA

WhatsApp menggunakan beberapa algoritma untuk menjaga

keamanan dan privasi pengguna. Beberapa di antaranya adalah:

- End-to-End Encryption: WhatsApp menggunakan enkripsi end-to

end untuk melindungi pesan pengguna dari penyadapan. Dalam

enkripsi end-to-end, pesan dienkripsi pada perangkat pengirim dan

hanya dapat didekripsi oleh perangkat penerima. Tidak ada pihak

ketiga, termasuk WhatsApp, yang dapat membaca pesan tersebut. - Signal Protocol: WhatsApp menggunakan protokol Signal untuk

enkripsi end-to-end. Protokol ini dikembangkan oleh Open Whisper

Systems dan dianggap sebagai salah satu protokol enkripsi terbaik

yang tersedia saat ini. - SHA-256: WhatsApp menggunakan algoritma hash SHA-256 untuk

mengamankan pesan dan data pengguna. Algoritma ini digunakan

untuk menghasilkan tanda tangan digital yang unik untuk setiap

pesan dan data pengguna. - AES-256: WhatsApp menggunakan algoritma enkripsi simetris

AES-256 untuk melindungi pesan dan data pengguna. Algoritma ini

dianggap sebagai salah satu algoritma enkripsi terkuat yang tersedia

saat ini. - HMAC-SHA256: WhatsApp menggunakan algoritma HMAC

SHA256 untuk memverifikasi integritas pesan dan data pengguna.

Algoritma ini digunakan untuk menghasilkan tanda tangan digital

yang unik untuk setiap pesan dan data pengguna.

Dengan menggunakan algoritma-algoritma ini, WhatsApp dapat

memberikan tingkat keamanan dan privasi yang tinggi untuk

pengguna. Namun, pengguna juga harus memperhatikan praktik

keamanan yang baik, seperti menggunakan kata sandi yang kuat dan

tidak membagikan informasi pribadi dengan orang yang tidak dikenal

EKSPLOITASI PADA PERANGKAT PINTAR

Eksploitasi akses merujuk pada tindakan memanfaatkan celah

keamanan dalam sebuah sistem untuk mendapatkan akses yang tidak

sah atau tidak diizinkan. Dalam konteks WhatsApp atau aplikasi

lainnya, eksploitasi akses dapat berarti memperoleh akses ke akun

pengguna atau informasi pribadi mereka tanpa izin.

Salah satu contoh eksploitasi akses adalah ketika seseorang berhasil

mencuri kredensial login pengguna WhatsApp, seperti nama

pengguna dan kata sandi, untuk mendapatkan akses ke akun tersebut.

Dengan akses ke akun pengguna, pelaku dapat membaca pesan-pesan

pribadi, melihat kontak, atau bahkan mengirim pesan atas nama

pengguna tersebut.

Selain itu, eksploitasi akses juga dapat terjadi melalui kerentanan

keamanan pada aplikasi itu sendiri. Jika ada kerentanan dalam desain

atau implementasi keamanan WhatsApp, seorang penyerang yang

memiliki pengetahuan teknis yang memadai dapat memanfaatkannya

untuk mendapatkan akses yang tidak sah.

Contoh lain adalah jika WhatsApp tidak menerapkan enkripsi yang

kuat atau memiliki kerentanan dalam protokol komunikasi yang

digunakan. Ini dapat memungkinkan penyerang untuk mengintersep

pesan-pesan yang dikirim antara pengguna, mengakses konten media

yang dibagikan, atau bahkan memanfaatkan kerentanan untuk

mengendalikan perangkat pengguna.

Penting untuk diingat bahwa eksploitasi akses pada WhatsApp atau

aplikasi lainnya adalah tindakan ilegal dan melanggar privasi serta

keamanan pengguna. Pengembang aplikasi seperti WhatsApp secara

terus-menerus berupaya meningkatkan keamanan dan melindungi

pengguna dari eksploitasi semacam itu dengan memperbaiki celah

keamanan yang ditemukan dan menerapkan tindakan pencegahan

yang lebih baik.

Ketika menggunakan aplikasi seperti WhatsApp, penting untuk

mengamankan akun dengan menggunakan kata sandi yang kuat,

tidak membagikan informasi login kepada orang lain, dan

mengaktifkan opsi keamanan tambahan seperti verifikasi dua faktor

jika tersedia. Selain itu, pengguna juga disarankan untuk

memperbarui aplikasi ke versi terbaru yang mengandung perbaikan

keamanan terkini

Elon Musk pada akun Twitternya @elonmusk bahwa whatsapp sudah

tidak dapat dipercaya lagi “WhatsApp cannot be trusted”. Elon Musk

melampirkan kejadian yang dialami oleh Foad Dabiri bahwa

WhatsApp menggunakan akses latar belakang untuk mengaktifkan

mikrofon pada ponsel pintarnya. Kasus serupa juga pernah terjadi

pada pengguna aplikasi yang sama.

WhatsApp memberikan tanggapan terkait masalah ini dan sudah

melaporkan kejadian eksploitasi yang terjadi kepada Google untuk

menyelidiki kasus yang banyak menimpa pengguna WhatsApp.

Google menemunkan bahwa WhatsApp memang memiliki akses latar

belakang untuk menggunakan mikrofon pada ponsel pintar.

Penanganan lebih lanjut mengenai kasus ini akan dilakukan

pembaruan dalam aplikasi WhatsApp terkait penggunaan akses latar

belakang pada ponsel pintar pengguna.

KETERKAITAN DENGAN ALGORITMA WHATSAPP

Keterkaitan antara keamanan penggunaan aplikasi dengan akses latar

belakang perangkat adalah bahwa beberapa aplikasi, termasuk

WhatsApp, memerlukan izin untuk mengakses fitur atau sensor

perangkat dalam latar belakang untuk memberikan pengalaman yang

lebih kaya atau fitur yang lebih baik kepada pengguna.

Dalam konteks WhatsApp, izin akses latar belakang mungkin

diperlukan untuk beberapa fitur, seperti menerima panggilan suara

atau video saat aplikasi berjalan di latar belakang atau mendeteksi

pesan masuk yang baru. Dengan memberikan izin tersebut,

WhatsApp dapat terus berjalan dan memberikan notifikasi kepada

pengguna meskipun aplikasi tidak sedang aktif di layar.

Namun, penting untuk memahami bahwa akses latar belakang juga

menimbulkan kekhawatiran terkait privasi dan keamanan. Jika

sebuah aplikasi memiliki akses latar belakang yang luas, ada potensi

bahwa aplikasi tersebut dapat mengakses atau menggunakan data

pengguna yang tidak relevan atau sensitif tanpa izin atau

pengetahuan pengguna.

Sebagai pengguna, penting untuk memeriksa dan memahami izin

akses yang diminta oleh aplikasi, termasuk izin akses latar belakang.

Waspada dan berhati-hati dalam memberikan izin akses tersebut

dengan mempertimbangkan risiko terhadap privasi dan keamanan.

Pastikan bahwa WhatsApp hanya mendapatkan izin akses yang

diperlukan untuk fitur yang diinginkan.

Sebagai pengguna apabila memiliki kekhawatiran tentang

penggunaan akses latar belakang oleh WhatsApp atau aplikasi lainnya,

disarankan untuk memeriksa pengaturan privasi aplikasi dan

mengatur izin akses sesuai dengan preferensi dan kebutuhan.

SOLUSI

Sebagai pertimbangan untuk memberikan akses, maka terdapat

beberapa solusi dalam mengamankan perangkat pintar:

- Tinjau Izin Aplikasi: Periksa pengaturan izin aplikasi di perangkat.

Pastikan memberikan izin akses latar belakang hanya kepada aplikasi

yang benar-benar membutuhkannya. Untuk WhatsApp, pastikan

memberikan izin akses latar belakang yang relevan dengan fitur yang

diinginkan, sambil mempertimbangkan risiko privasi dan keamanan. - Perbarui Aplikasi: Pastikan selalu menggunakan versi terbaru

WhatsApp atau aplikasi lainnya. Pengembang aplikasi secara teratur

mengeluarkan pembaruan keamanan untuk mengatasi celah dan

kerentanan yang ditemukan. Dengan memperbarui aplikasi, dapat

memperoleh manfaat dari perbaikan keamanan terkini. - Evaluasi Aplikasi Alternatif: Jika tidak nyaman dengan penggunaan

akses latar belakang oleh WhatsApp, dapat mempertimbangkan

untuk menggunakan aplikasi pesan instan yang lebih terfokus pada

privasi atau aplikasi alternatif yang menawarkan opsi kontrol yang

lebih baik terhadap izin akses dan penggunaan latar belakang. - Periksa Pengaturan Privasi: Selain izin akses, periksa juga

pengaturan privasi WhatsApp dan perangkat secara umum. Pastikan

mengatur preferensi privasi yang sesuai dengan kebutuhan, termasuk

mengatur notifikasi, penggunaan data, dan akses aplikasi lain ke fitur

perangkat. - Awasi Aktivitas Aplikasi: Periksa secara berkala aktivitas aplikasi

pada perangkat pintar. Jika ada hal yang mencurigakan bahwa

WhatsApp atau aplikasi lain sedang menggunakan akses latar

belakang dengan cara yang tidak semestinya, dapat dengan

memantau penggunaan baterai, penggunaan data, atau melihat daftar

aplikasi yang sedang berjalan untuk mendapatkan wawasan lebih

lanjut.

Selalu diingat bahwa penting untuk menggunakan aplikasi dari

sumber terpercaya dan memeriksa kebijakan privasi dan keamanan

yang disediakan oleh pengembang aplikasi. Jika memiliki

kekhawatiran atau keraguan yang serius atau mengalami masalah

yang tidak dapat diatasi, sebaiknya hubungi dukungan pelanggan

WhatsApp atau pihak yang relevan untuk bantuan lebih lanjut

Isu Celah Keamanan Pada Jaringan Bluetooth

Hampir semua perangkat seperti smartphone, tablet, laptop, dan perangkat IoT saat ini dilengkapi

dengan software Bluetooth. Kini Bluetooth telah berkembang dan dimanfaatkan juga untuk

peralatan lain seperti earphone, router, dan printer. Dibalik marak dan mudahnya penggunaan

Bluetooth di berbagai perangkat elektronik pintar lainnya, terdapat celah keamanan pada Bluetooth

yang dapat mengancam data penggunanya. Apa saja isu kerentanan pada sistem keamanan

Bluetooth?

Sebelum membahas mengenai kerentanan atau celah keamanan apa saja yang pernah ditemukan

pada Bluetooth, ada baiknya kita ketahui terlebih dahulu apa dan bagaimana sistem keamanan

bekerja pada Bluetooth.

Sistem Keamanan Pada Bluetooth

Bluetooth memiliki beberapa fitur keamanan yang dirancang untuk melindungi perangkat dan data

yang ditransmisikan melalui koneksi Bluetooth. Berikut adalah beberapa sistem keamanan yang

umum digunakan pada Bluetooth:

- Pairing Code : Saat menghubungkan dua perangkat Bluetooth, mereka biasanya memerlukan

“pairing code” yang harus diinputkan pada kedua perangkat untuk melakukan koneksi. Hal ini

membantu memastikan bahwa hanya perangkat yang memiliki pairing code yang benar yang dapat

terhubung. - Keamanan Pasangan (Pairing Security): Bluetooth mendukung beberapa tingkatan keamanan

dalam proses pencocokkan antar perangkat, seperti tingkat keamanan “Just Works”, “Numeric

Comparison”, dan “Passkey Entry”. Tingkat keamanan yang lebih tinggi seperti Numeric

Comparison dan Passkey Entry melibatkan konfirmasi dari pengguna sebelum koneksi dapat

dilakukan. - Enkripsi Data: Bluetooth mendukung enkripsi data melalui algoritma enkripsi yang kuat, seperti

Advanced Encryption Standard (AES). Data yang dikirim melalui koneksi Bluetooth dienkripsi

untuk melindungi privasi dan mencegah penyadapan. - Mode Tersembunyi (Hidden Mode): Perangkat Bluetooth dapat dikonfigurasi dalam mode

tersembunyi untuk menghindari terdeteksinya perangkat oleh perangkat lain yang berada dalam

jangkauan. Hal ini membantu melindungi perangkat dari serangan potensial. - Filtering (Penyaringan): Perangkat Bluetooth dapat mengimplementasikan fitur penyaringan,

yang memungkinkan pengguna untuk membatasi perangkat yang dapat terhubung dengan

perangkat Bluetooth mereka. Ini membantu mencegah akses oleh perangkat yang tidak diinginkan

atau tidak sah. - Pembaruan Keamanan (Security Updates): Penting untuk memastikan bahwa perangkat

Bluetooth selalu diperbarui dengan pembaruan keamanan terbaru. Pembaruan perangkat lunak

(firmware) dan aplikasi terkait Bluetooth sering kali menyertakan perbaikan keamanan yang

penting untuk melindungi perangkat dari ancaman yang diketahui

Isu Celah Keamanan Pada Bluetooth

- Serangan Man-In-The-Middle (MITM) pada Bug Bluetooth Core dan Mesh

Selain serangan MITM pada Bug Bluetooth Core dan Mesh, ada beberapa kerentanan yang dapat

terjadi bagi pengguna, seperti kerentanan protokol Entri Passkey, digunakan selama Secure Simple

Pairing (SSP), Secure Connections (SC), dan LE Secure Connections (LESC) di Bluetooth Core

(v.21–5.2). Respons yang dibuat bisa dikirim selama pemasangan oleh hacker untuk menentukan

setiap bit dari Kode Sandi yang dibuat acak yang dihasilkan selama pemasangan, yang mengarah

ke peniruan identitas.

Kerentanan lain di Bluetooth Core (v1.0B hingga 5.2), prosedur pemasangan PIN BR/ EDR juga

dapat disalahgunakan untuk tujuan peniruan. Hacker bisa memalsukan alamat perangkat Bluetooth

dari perangkat target, merefleksikan nonce terenkripsi, dan menyelesaikan penyandingan kode pin

BR/EDR tanpa mengetahui kode pin tersebut. Serangan ini membutuhkan perangkat berbahaya

berada dalam jangkauan nirkabel.

Sementara pada Bluetooth Mesh (v.1.0, 1.0.1), kerentanan ini memungkinkan hacker memalsukan

perangkat yang disediakan melalui tanggapan yang dibuat agar tampak memiliki AuthValue. Ini

dapat memberi mereka akses ke NetKey yang valid dan AppKey. Perangkat hacker harus berada

dalam jangkauan nirkabel penyedia Mesh.

Para peneliti juga mengidentifikasi potensi kerentanan dalam Bluetooth Core yang berkaitan

dengan LE Legacy Pairing dalam versi 4.0 hingga 5.2. Ini memungkinkan perangkat yang

dikendalikan hacker untuk melakukan pemasangan tanpa mengetahui kunci sementara (TK). - Bluetooth Low Energy Spoofing Attack (BLESA)

Pada tahun 2020, ditemukan oleh para peneliti dari Purdue University sebuah celah keamanan baru

di teknologi Bluetooth yang diberi nama BLESA atau Bluetooth Low Energy Spoofing Attack.

Celah ini memungkinkan hacker untuk mentransfer file-file berbahaya di perangkat korbannya.

Diketahui bahwa celah ini membuat perangkat pengguna tidak melakukan pengecekan terhadap

perangkat yang pernah terkoneksi sebelumnya. Hal tersebut yang membuat hacker dapat

terkoneksi dengan perangkat pengguna tanpa memerlukan verifikasi lagi sama sekali. - BLURtooth

Sebuah metode serangan baru melalui teknologi Bluetooth yang disebut BLURtooth dapat

mengganti otentikasi untuk memberikan akses yang tidak sah.

Celah ini memungkinkan peretas untuk memanipulasi komponen Cross-Transport Key Derivation

(CTKD) dari jenis smartphone apapun lalu melakukan overwrite atu downgrade enkripsi sehingga

perangkat dari target bisa diambil alih. Serangan ini memengaruhi semua perangkat yang

menggunakan Bluetooth 4.0 hingga 5.0. - Bluetooth Reconnection Flaw

Serangan lainnya yang menggunakan teknologi Bluetooth adalah Bluetooth Reconnection Flaw,

yang memanfaatkan celah kelemahan dari protokol hemat energi Bluetooth Low Energy (BLE).

Celah keamanan pada protokol yang paling banyak digunakan ini adalah masalah otentikasi saat

penyambungan kembali perangkat dan saat menghindari proses otentikasi itu sendiri. - Spectra dan BIAS

Spectra adalah serangan jenis baru yang fokus pada chip WiFi dan Bluetooth. Dimana ditemukan

sebuah celah keamanan dari antarmuka antara inti nirkabel. Salah satu inti ini dapat digunakan

untuk serangan DDOS, pencurian informasi, dan eksekusi kode tertentu.

Pada Mei 2020 lalu, peneliti juga menemukan celah keamanan lain yang disebut Bluetooth

Impersonation Attacks (BIAS) di Bluetooth Classic yang dapat memalsukan perangkat yang akan

di-pair. Peretas dapat memasukkan perangkat palsu ke dalam pair Bluetooth yang tersambung ke

smartphone atau Laptop kita dan “berpura-pura” menjadi perangkat yang telah kita kenal.

Literasi Keamanan Siber untuk Peserta MPLS SMAN 48 Jakarta

Dalam rangka meningkatkan kesadaran akan pentingnya keamanan siber, Politeknik Siber dan Sandi Negara (Poltek SSN) menyelenggarakan sesi literasi keamanan siber bagi peserta Masa Pengenalan Lingkungan Sekolah (MPLS) di SMAN 48 Jakarta. Acara ini diadakan pada Selasa, 9 Juli 2024 di Ruang Audio Visual SMAN 48 Jakarta, dengan tujuan memberikan pemahaman yang lebih baik tentang cara melindungi informasi pribadi di dunia maya.

Peserta kegiatan ini adalah siswa-siswi baru SMAN 48 Jakarta yang mengikuti MPLS. Materi literasi disampaikan oleh Fetty Amelia, seorang dosen dari Poltek SSN, yang didampingi oleh tiga taruna Poltek SSN.

Acara literasi ini fokus pada pentingnya menjaga keamanan informasi pribadi di media sosial. Fetty Amelia memberikan penjelasan mendalam tentang risiko membagikan informasi pribadi secara sembarangan, seperti alamat rumah, identitas pribadi, dan kode OTP. Peserta juga diberi tahu untuk tidak mudah percaya kepada orang yang meminta informasi rahasia seperti kata sandi akun.

Peningkatan literasi keamanan siber menjadi semakin penting di era digital ini, di mana ancaman terhadap privasi dan data pribadi semakin meningkat. Karena di era sosial media saat ini, orang tidak bisa melihat langsung dengan siapa mereka berinteraksi. Siapapun dapat melihat foto yang dibagikan di sosial media tanpa kita sadari memiliki niat buruk di baliknya. Maraknya penipuan online dan insiden siber menjadikan literasi ini sangat penting.

Materi literasi disampaikan melalui presentasi interaktif oleh Fetty Amelia di hadapan peserta. Peserta menunjukkan antusiasme yang tinggi dalam menjawab pertanyaan yang diberikan. Narasumber juga memberikan berbagai contoh kasus nyata tentang kebocoran data pribadi dan cara menghindarinya.

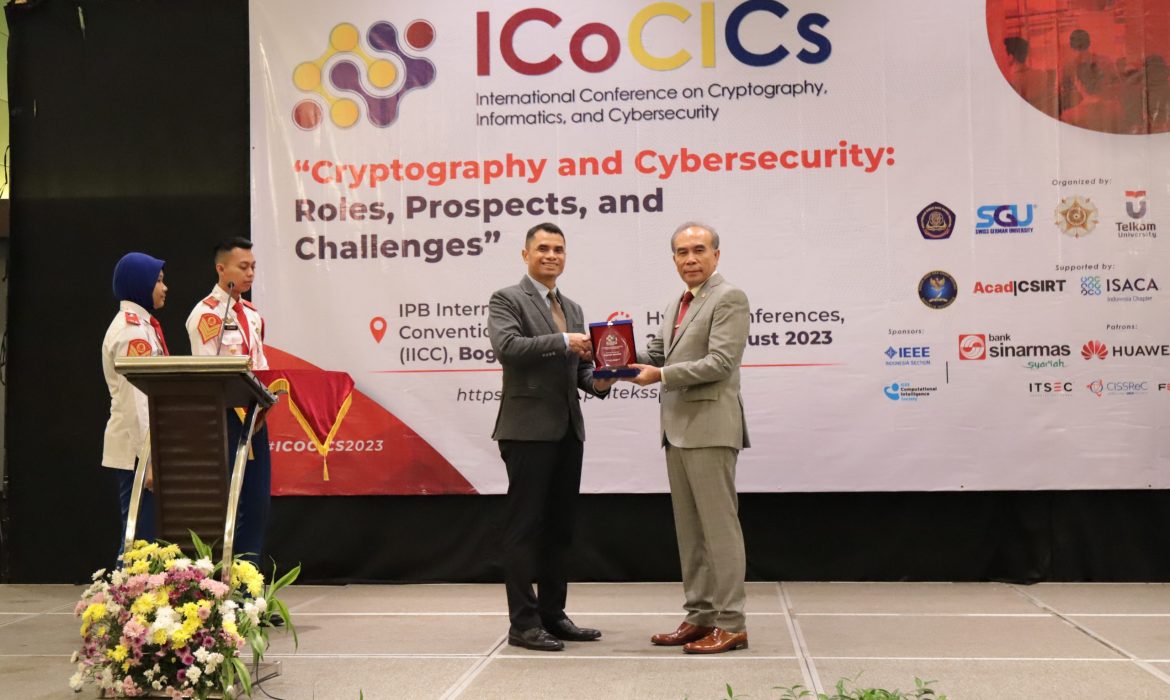

Poltek SSN Menggelar International Conference on Cryptography, Informatics and Cybersecurity (ICoCICs) 2023

Halo Sobat Siber…

Poltek SSN telah menggelar International Conference on Cryptography, Informatics and Cybersecurity 2023 yang diselenggarakan secara Hybrid, pada 23 dan 24 Agustus 2023, dari IPB International Convention Center (IICC), Bogor.

.

Kegiatan dibuka oleh Kepala Badan Siber dan Sandi Negara, Hinsa Siburian dan Chairman ACAD CSIRT, Prof. R. Eko Indrajit, kegiatan ini menghadirkan Panel Discussion dengan tema “Cryptography and Cybersecurity: Roles, Prospects, and Challanges” diisi oleh tiga narasumber yang hadir secara Luring diantaranya pada tanggal 23 Agustus : Prof. Yan Solihin, University of Central Florida, Prof. Dr. Willy Susilo, Wollongong University, Dr. Martianus Frederic E. Nanyang Technolgical, University, Nanyang Technological University, Singapore.

.

Pada hari keduanya, hadir sebagai narasumber diantaranya, Khoa, Nguyen, PhD, Wollongong University, Prof. Dr. Wisnu Jatmiko, Universitas Indonesia, Prof. Ir. Zainal Arifin H., Universitas Dian Nuswantoro, Prof. Dr. Indah Emilia W., Universitas Gadjah Mada.

.

Setelah kegiatan Plenary Session selesai di setiap harinysa, kegiatan dilanjutkan dengan kegiatan Parallel session, kegiatannya adalah memaparkan hasil dari Paper yang dibuat oleh para pemapar yang terdiri dari Taruna Poltek SSN, dan dari umum yang terkait dengan cybersecurity daro dalam negeri maupun luar negeri.

.

Pada konferensi itu dipresentasikan juga makalah dengan judul “Enhancing Data Governance and Personal Data Protection: A Strategic Review for Cases in Indonesia”. Makalah tersebut merupakan hasil penelitian bersama antara Huawei, Poltek SSN dan Universitas Indonesia dalam bidang Cloud Security. Berikut dokumentasi kegiatan

PERANG RUSIA-UKRAINA DALAM PERSPEKTIF SIBER

Buku “Perang Rusia-Ukraina dalam perspektif siber” memberikan gambaran yang komprehensif terkait perubahan metode perang yang beralih dari perang fisik menjadi perang siber. Mengangkat contoh perang Rusiadan Ukraina, buku ini diharapkan dapat membantu pembaca untuk mengidentifikasi ancaman siber sehingga dapat menambah wawasan pembaca sehingga lebih siap dan waspada dalam mempersiapkan diri menghadapi perang siber yang mungkin dihadapi Indonesia.

Dunia siber merupakan sebuah dunia yang semakin kompleks dan cepat berubah. Indonesia saat ini juga tengah menghadapi perang siber yang kondisinya sangat jauh berbeda dengan perang konvensional. Dalam perang konvensional, kita bisa menghitung senjata apa yang dipakai musuh, berapa jumlah pasukan dan berapa banyak tank yang digunakan. Dalam perang siber, tidak dapat diketahui siapa pelaku penyerangan, teknologi apa yang dipergunakan, kekuatannya sebesar apa, berapa orang yang digerakkan, dan infrastruktur apa yang dihancurkan. Efek yang ditimbulkan oleh perang siber pun akan jauh lebih parah daripada perang konvensional.

Sebagai sebuah literasi, buku ini dapat dijadikan sebagai pembelajaran mengenai tahapan dan serangan dalam ranah siber. Buku ini adalah sumber yang tak ternilai bagi siapa pun yang ingin memahami dunia siber dan mengambil langkah-langkah proaktif dalam melindungi diri dan organisasinya dari serangan siber.

Doktor FTUI Raih Predikat Cumlaude, Berkat Kembangkan Fungsi Hash Kriptografis Terbaru untuk Keamanan Sistem Informasi dan Siber

Susila Windarta, salah satu dosen di Politeknik Siber dan Sandi Negara dan juga mahasiswa program Doktoral Departemen Teknik Elektro Fakultas Teknik Universitas Indonesia (DTE FTUI) untuk meneliti lebih lanjut hal ini melalui disertasinya yang berjudul “Pengembangan Fungsi Hash Kriptografis Baru Berbasis Konstruksi Spons untuk Internet of Things (IoT)”. Disertasi ini dipresentasikan pada sidang promosi Doktor DTE FTUI, Senin (10/7/23).

“Tujuan khusus dari penelitian ini sebenarnya untuk mendesain algoritma permutasi baru yang mempunyai sifat difusi yang baik, tahan terhadap kriptanalisis diferensial dan linear. Algoritma permutasi ini menjadi komponen utama fungsi hash baru, mendesain fungsi hash baru yang memenuhi kriteria fungsi hash yang baik, meliputi ketahanan terhadap serangan preimage, second preimage dan collision, melakukan uji ketahanan fungsi hash menggunakan kriptanalisis diferensial dan kriptanalisis linear,” ungkap Susila.

Dari penelitiannya ini, Susila telah mengembangkan fungsi hash kriptografis baru berbasis konstruksi spons, yaitu dihasilkannya dua permutasi baru dengan tingkat keamanan yang baik dalam aspek kriptanalisis diferensial dan linier, yaitu permutasi Modified-SATURNIN dan permutasi WSR, serta dihasilkannya tiga algoritma fungsi hash ringan baru, yaitu ALIT-Hash, TJUILIK- Hash, dan WSR-Hash. ALIT-Hash dan TIUILIK-Hash berdasarkan algoritma block cipher SATURNIN dan mode operasi berbasis spons Beetle.

Susila Windarta berhasil meraih gelar Doktor dengan raihan IPK 4.00. Ia juga merupakan Doktor ke-158 dari DTE FTUI dan Doktor ke-508 dari FTUI. Sidang promosi ini dipimpin oleh Ketua Sidang, Prof. Dr. Heri Hermansyah, S.T., M.Eng., IPU. Dengan promotor, Prof. Dr-Ing. Ir. Kalamullah Ramli, M.Eng., dan Ko Promotor, Dr. Drs. Suryadi, M.T, serta tim penguji Prof. Dr. Ir. Riri Fitri Sari, M.M., M.Sc., Prof. Dr. Ir. Anak Agung Putri Ratna, M.Eng., Dr. Ir. Dodi Sudiana, M.Eng., Dr. Muhammad Salman, S.T., M.IT., Dr. Ruki Harwahyu, S.T., M.T., M.Sc., Dr. Bernardi Pranggono, B.Eng., M.DigComms.

Pada sidang promosi Doktor yang bertempat di Ruang Smart Meeting Room Makara 04 Gedung Dekanat FTUI Lantai 1 ini juga turut dihadiri oleh beberapa tamu penting, yaitu Kepala Badan Siber dan Sandi Negara, Letnan Jendral TNI (Purn) Hinsa Siburian, Sekretaris Utama BSSN, Y.B. Susilo Wibowo, S.E., M.M., Direktur Politeknik Siber dan Sandi Negara, Marsekal Pertama TNI R. Tjahyo Khurniawan, S.T., M.Si., Kepala Pusat Pengembangan Sumber Daya Manusia BSSN, Brigjen TNI Rory Ojak Halomoan Sitorus, S.I.P., M.Si.(Han), Kepala Biro OSDM, BSSN: Anton Martin, S.E., M.H., Kepala Pusat Pengkajian dan Pengembangan Teknologi Keamanan Siber dan Sandi, BSSN, Eko Ariefianto, S.Kom., M.T.I., dan Kepala Sekretariat Kantor Staf Presiden (KSP), Yan Adikusuma, S.Kom., M.Eng.

Suber artikel : https://eng.ui.ac.id/blog/doktor-ftui-raih-predikat-cumlaude-berkat-kembangkan-fungsi-hash-kriptografis-terbaru-untuk-keamanan-sistem-informasi-dan-siber/

Tinjauan Strategis Keamanan Siber Indonesia – Teknologi Cloud dan Tata Kelola Data

Buku Tinjauan Strategis ini memberikan wawasan tentang kondisi terkini cloud computing dan tata kelola data di Indonesia, baik dari aspek teknologi maupun regulasi, serta praktik terbaik yang dapat diterapkan untuk mencapai pengelolaan data yang aman dan efektif.

Indonesia merupakan negara berkembang dengan ekonomi digital yang berkembang pesat, dan dengan meningkatnya adopsi cloud computing, organisasi perlu mengelola data mereka secara efektif untuk memastikan keamanan dan privasi. Buku ini mengeksplorasi masalah kritis yang dihadapi organisasi, seperti pelanggaran data, masalah privasi, dan kepatuhan terhadap peraturan, serta menyajikan solusi praktis untuk mengatasinya.

Buku ini dimulai dengan memberikan ikhtisar tata kelola data dan cloud computing, termasuk definisi, prinsip utama, dan manfaatnya. Kemudian menggali tantangan unik yang dihadapi organisasi di Indonesia dalam mengimplementasikan cloud computing, seperti infrastruktur dan sumber daya yang terbatas, serta kerangka peraturan dan faktor budaya yang berdampak pada tata kelola data.

Buku ini menawarkan diskusi terperinci tentang risiko keamanan yang terkait dengan cloud computing dan memberikan panduan komprehensif untuk menerapkan langkah-langkah keamanan yang efektif. Ini termasuk dalam aspek penilaian risiko, perencanaan keamanan, dan pemilihan kontrol keamanan yang sesuai untuk memastikan kerahasiaan, integritas, dan ketersediaan data. Berbagai standar keamanan global serta praktik terbaik pada beberapa negara juga termasuk dalam pembahasan buku ini.

Terakhir, buku ini membahas masalah penting terkait kepatuhan dan menawarkan panduan tentang bagaimana organisasi dapat memastikan bahwa mereka memenuhi persyaratan peraturan untuk tata kelola data dan cloud computing di Indonesia. Disisi lain, tinjauan mendalam terkait aspek regulasi yang berlaku saat ini, serta rekomendasi yang diberikan bagi pengambil kebijakan juga menjadi nilai lebih dari buku ini.

Secara keseluruhan, buku ini merupakan panduan penting bagi segenap pemangku kepentingan dalam mewujudkan tata kelola data dan keamanan cloud computing yang aman dan efektif di Indonesia. Ini menawarkan saran praktis, wawasan ahli, dan contoh dunia nyata untuk membantu organisasi menavigasi lanskap kompleks tata kelola data dan keamanan cloud computing, dan memastikan bahwa data mereka dikelola dengan cara yang aman, bertanggung jawab, dan berkelanjutan.

Webinar “How to Get Published in IEEE Journal”

Halo LibFriends,

Perpustakaan Politeknik Siber dan Sandi Negara menyelenggarakan:

Webinar “How to Get Published in IEEE Journal”

🗓 Selasa, 13 Juni 2023

⏰ 08.30 – 12.00 WIB

📍 Zoom (link diberikan setelah registrasi)

👤 Sivitas akademika Poltek SSN & masyarakat umum

Materi:

- Introduction IEEE journal

- Tips and tricks to get your paper accepted

- IEEE article template

- Publishing procedure in IEEE journal

Segera lakukan registrasi pada https://bit.ly/LiterasiSeries1 dan dapatkan benefit berupa:

- Ilmu & pengetahuan

- e-certificate

- Doorprize untuk tiga peserta terpilih

Siapkan diri tuk dapatkan ilmu baru,

Sampai jumpa dengan kami di webinar nanti.

Salam Literasi,

Perpustakaan Poltek SSN

WA/Telegram 08956-1600-3020

Instagram @poltekssn.library

Surel layanan.perpustakaan@poltekssn.ac.id

Website https://library.poltekssn.ac.id

Katalog https://kc3.poltekssn.ac.id