Sering Disalahpahami, Ini Arti Sebenarnya Hacker di Dunia Siber

Sobat Siber, kata hacker sering kali terdengar dramatis. Di media sosial, film, atau berita, istilah ini kerap muncul bersamaan dengan cerita kebocoran data, peretasan akun, atau gangguan layanan digital. Tidak heran jika kemudian muncul kesan bahwa hacker selalu identik dengan masalah.

Padahal, di balik istilah tersebut ada dunia pengetahuan yang cukup panjang. Sejak awal perkembangan komputer, istilah hacker digunakan untuk menyebut orang-orang yang gemar mengutak-atik sistem, mencoba memahami cara kerja teknologi, dan mencari solusi kreatif. Dari sini, makna hacker berkembang seiring waktu, mengikuti arah penggunaan teknologi itu sendiri.

Ilustrasi: Gemini – Google Image Generator

Memahami latar belakang ini membantu kita melihat bahwa istilah hacker tidak berdiri sendiri. Ia selalu berkaitan dengan konteks, tujuan, dan cara penggunaannya. Dari sinilah pembahasan tentang peran di dunia keamanan siber menjadi lebih relevan.

Hacker dan Defender dalam Ekosistem Digital

Sobat Siber, dunia digital ibarat sebuah ekosistem yang terus bergerak. Setiap sistem, aplikasi, dan layanan yang kita gunakan sehari-hari selalu menghadapi berbagai tantangan, mulai dari gangguan kecil hingga ancaman yang lebih serius. Dalam ekosistem ini, terdapat dua peran yang saling berinteraksi: pihak yang menguji batas sistem dan pihak yang memastikan sistem tetap aman.

Hacker adalah mereka yang memiliki kemampuan teknis untuk memahami bagaimana sebuah sistem bekerja, termasuk di mana letak kelemahannya. Pengetahuan ini memungkinkan mereka melihat sesuatu yang mungkin luput dari perhatian pengguna biasa. Di sisi lain, ada defender, yaitu pihak yang bertugas menjaga sistem agar kelemahan tersebut tidak menimbulkan masalah bagi pengguna.

Hubungan antara hacker dan defender bukan sekadar saling berhadapan. Keduanya membentuk dinamika yang mendorong perkembangan keamanan siber. Ketika sebuah celah ditemukan, sistem diperbaiki. Ketika sistem diperkuat, pendekatan pengujian pun ikut berkembang. Proses inilah yang membuat keamanan digital tidak pernah berhenti pada satu titik.

Bagi pembaca awam, penting untuk memahami bahwa keamanan siber bukan sekadar soal “menyerang dan bertahan”, tetapi tentang menjaga keandalan layanan digital yang digunakan bersama. Setiap peran memiliki kontribusi dalam memastikan ruang digital tetap berjalan dengan aman dan tepercaya.

Ragam Peran Hacker

Sobat Siber, dalam dunia keamanan siber, istilah hacker tidak berdiri sebagai satu peran tunggal. Berdasarkan tujuan dan cara penggunaannya, kemampuan teknis ini umumnya dipahami dalam tiga kategori yang cukup dikenal. Pembagian ini membantu masyarakat melihat bahwa dunia siber tidak sesederhana label “jahat” atau “baik”.

- White hat hacker dikenal sebagai hacker etis. Mereka menggunakan keahliannya secara sah dan dengan izin untuk menguji keamanan sistem. Peran ini sering dianalogikan seperti petugas inspeksi bangunan yang sengaja mencari retakan kecil agar dapat diperbaiki sebelum menimbulkan kerusakan besar. White hat justru dibutuhkan untuk meningkatkan ketahanan sistem digital.

- Black hat hacker menggunakan kemampuan teknisnya tanpa izin dan dengan tujuan yang merugikan. Aktivitasnya dapat berupa pencurian data, perusakan sistem, hingga penyebaran malware. Gambaran inilah yang paling sering muncul di pemberitaan dan membentuk persepsi negatif tentang hacker di masyarakat.

- Grey hat hacker berada di wilayah abu-abu. Mereka memiliki kemampuan yang sama, namun aktivitasnya tidak selalu dilakukan dengan izin yang jelas. Meskipun terkadang niatnya tidak merugikan, cara yang digunakan tetap menimbulkan persoalan etika dan hukum.Dengan memahami tiga peran ini, Sobat Siber dapat melihat bahwa hacker bukanlah satu identitas tunggal. Istilah ini mencakup spektrum peran yang luas, mulai dari yang berkontribusi pada keamanan hingga yang menimbulkan gangguan.

Pemahaman inilah yang menjadi dasar mengapa pendidikan keamanan siber, seperti yang dijalankan di Poltek SSN, menekankan etika, tanggung jawab, dan tujuan penggunaan keahlian.

Apa yang Dipelajari di POLTEK SSN?

Sobat Siber, di Poltek SSN, pembelajaran tidak diarahkan untuk mencetak pelaku peretasan ilegal. Fokus utama pendidikan adalah memahami sistem informasi dan ancaman siber agar dapat membangun perlindungan yang kuat.

Mahasiswa mempelajari bagaimana sebuah serangan dapat terjadi agar mampu mengenali pola dan risikonya sejak dini. Pendekatan ini mirip seperti seorang dokter yang mempelajari penyakit agar bisa menjaga kesehatan pasien. Pengetahuan tentang ancaman digunakan sebagai dasar untuk pencegahan dan penanganan, bukan sebagai tujuan akhir.

Selain aspek teknis, pembelajaran juga menekankan etika, kepatuhan terhadap hukum, dan tanggung jawab profesional. Dengan demikian, lulusan Poltek SSN dipersiapkan untuk mampu menjaga sistem, data, dan layanan digital yang digunakan masyarakat luas.

Dari Pemahaman Serangan ke Peran Defender

Sobat Siber, memahami cara kerja serangan bukan berarti mendorong terjadinya serangan. Justru dari pemahaman itulah lahir peran defender yang efektif. Defender bertugas memastikan sistem tetap aman, stabil, dan dapat dipercaya.

Ibarat petugas keamanan di sebuah gedung, mereka perlu mengetahui titik rawan, jalur masuk, dan potensi risiko agar dapat bertindak cepat saat diperlukan. Pengetahuan tentang ancaman menjadi bekal untuk membangun pertahanan berlapis dan respons yang tepat.

Langkah Sederhana agar Masyarakat Lebih Aman di Ruang Digital

Keamanan siber tidak hanya menjadi tanggung jawab para ahli. Masyarakat umum juga dapat berperan melalui kebiasaan digital yang baik. Menggunakan kata sandi yang kuat dan berbeda, berhati-hati terhadap pesan atau tautan mencurigakan, serta rutin memperbarui perangkat adalah langkah sederhana yang dapat mengurangi risiko gangguan siber.

Jika terjadi gangguan, langkah awal biasanya dimulai dengan mengamankan kembali akun yang terdampak, memeriksa aktivitas yang tidak wajar, dan melaporkan kejadian kepada pihak terkait. Penanganan yang cepat membantu membatasi dampak dan mencegah masalah yang lebih besar.

Penutup: Memahami Peran, Menjaga Kepercayaan

Sobat Siber, dunia keamanan siber bukan soal hitam dan putih. Istilah hacker memiliki makna yang beragam tergantung konteks dan tujuan penggunaannya. Di Poltek SSN, pemahaman tentang dunia siber diarahkan untuk menjaga, melindungi, dan memperkuat keamanan sistem informasi.

Lulusan Poltek SSN dipersiapkan sebagai defender yang berintegritas, profesional, dan bertanggung jawab. Dengan pemahaman yang lebih utuh dan literasi digital yang baik, ruang siber dapat menjadi lingkungan yang aman dan tepercaya bagi semua pihak..

Referensi

- Iskandar, HACKER VS DEFENDER Panduan Komprehensif dari Serangan hingga Pertahanan Siber. Bahan ajar keamanan siber (Hacker 10–14.pdf).

- Schneier, B. (2000). Secrets and Lies: Digital Security in a Networked World. John Wiley & Sons.

- Badan Siber dan Sandi Negara (BSSN). Publikasi dan Edukasi Keamanan Siber Nasional. https://www.bssn.go.id

- OWASP Foundation. Web Security Knowledge Base. https://owasp.org

Skripsi Pakai AI? Boleh Nggak, Sih?

Sobat Siber, beberapa tahun lalu, menulis skripsi identik dengan tumpukan buku, begadang di perpustakaan, dan berjuang merangkai kalimat demi kalimat. Kini, situasinya berubah. Dengan beberapa perintah singkat, kecerdasan buatan atau Artificial Intelligence (AI) bisa membantu merangkum bacaan, menyarankan struktur tulisan, bahkan merapikan bahasa.

Kemudahan ini membuat banyak mahasiswa bertanya-tanya, “Kalau skripsi dibantu AI, sebenarnya boleh atau tidak?” Pertanyaan ini wajar, apalagi AI kini begitu dekat dengan kehidupan belajar. Bagi siswa dan orang tua, kebingungan serupa juga muncul: apakah teknologi ini membantu pendidikan, atau justru merusak proses belajar?

Kenapa Isu Ini Jadi Perbincangan?

Sobat Siber, pertanyaan soal penggunaan AI dalam skripsi tidak muncul begitu saja. Isu ini ramai karena AI hadir tepat di tengah tekanan akademik yang nyata. Mahasiswa dituntut menyelesaikan tugas tepat waktu, memahami teori yang kompleks, menulis dengan bahasa akademik yang rapi, sekaligus menjaga orisinalitas karya. Di situ, AI terlihat seperti solusi cepat yang “terlalu menggoda untuk dilewatkan”.

Banyak mahasiswa awalnya menggunakan AI dengan niat baik, misalnya untuk memahami bacaan yang sulit atau mencari gambaran awal struktur tulisan. Namun, tanpa disadari, penggunaan ini bisa berkembang semakin jauh. Dari sekadar membantu, AI mulai mengambil alih. Dari merapikan kalimat, berubah menjadi menyusun paragraf. Dari memberi contoh, beralih menjadi membuatkan isi.

Di sisi lain, orang tua dan siswa juga mulai ikut bertanya-tanya. Apakah penggunaan AI ini masih bagian dari proses belajar yang wajar, atau sudah mengarah pada ketergantungan teknologi? Kekhawatiran ini muncul bukan karena teknologi dianggap buruk, melainkan karena proses belajar dikhawatirkan kehilangan maknanya.

Inilah yang membuat isu penggunaan AI dalam skripsi menjadi perbincangan luas. Bukan soal teknologi semata, tetapi soal bagaimana pendidikan menjaga nilai kejujuran, proses berpikir, dan pembentukan karakter akademik di tengah kemajuan teknologi.

Pandangan Resmi Dunia Pendidikan tentang AI

Sobat Siber, penting untuk dipahami bahwa dunia pendidikan tidak bersikap menutup diri terhadap AI. Pemerintah melalui Kemdiktisaintek justru menyadari bahwa AI adalah bagian dari realitas pembelajaran masa kini dan masa depan. Karena itu, yang dilakukan bukanlah pelarangan total, melainkan penyusunan panduan penggunaan yang bertanggung jawab.

sumber: kemdiktisaintek.go.id

Dalam Buku Panduan Penggunaan Generative AI pada Pembelajaran di Perguruan Tinggi (2024), AI diposisikan sebagai alat bantu pembelajaran. Artinya, AI diakui memiliki potensi besar untuk mendukung proses belajar, meningkatkan efisiensi, dan membantu mahasiswa memahami materi yang kompleks. Namun, potensi tersebut harus berjalan seiring dengan nilai-nilai akademik yang sudah lama dijaga.

Panduan ini menekankan bahwa AI tidak boleh menggantikan peran manusia dalam berpikir, menganalisis, dan mengambil keputusan akademik. Proses intelektual tetap menjadi inti pembelajaran. AI hanya membantu di sisi teknis dan pendukung, bukan mengambil alih kendali utama.

Pendekatan ini menunjukkan sikap yang seimbang. Dunia pendidikan tidak anti-teknologi, tetapi juga tidak membiarkan teknologi berjalan tanpa arah. Dengan kata lain, AI boleh digunakan, selama penggunaannya memperkuat proses belajar, bukan memotongnya.

Bagi mahasiswa, panduan ini menjadi pegangan agar tidak salah langkah. Bagi orang tua dan siswa, panduan ini memberi kepastian bahwa penggunaan AI dalam pendidikan tetap berada dalam koridor etika dan tanggung jawab.

Memahami Batasan Penggunaan AI

Sobat Siber, kunci dari penggunaan AI dalam karya ilmiah bukan terletak pada boleh atau tidaknya, melainkan pada bagaimana AI digunakan. Di sinilah batasan menjadi sangat penting. Tanpa batasan yang jelas, AI yang awalnya membantu justru bisa mengaburkan peran.

Dalam praktik yang sehat, AI dapat digunakan untuk membantu memahami konsep yang terasa rumit. Ketika menemui istilah teknis atau teori yang sulit dipahami, AI bisa menjadi “teman diskusi awal” yang membantu membuka pemahaman. AI juga dapat dimanfaatkan untuk menyusun kerangka tulisan, agar ide-ide utama tersusun rapi sebelum dikembangkan lebih lanjut oleh mahasiswa.

Selain itu, AI sering digunakan untuk merapikan tata bahasa, ejaan, dan alur kalimat. Bagi banyak mahasiswa, bagian ini terasa menantang, terutama saat menulis dalam bahasa akademik. Selama substansi tulisan tetap berasal dari pemikiran penulis, penggunaan AI pada tahap ini masih berada dalam batas yang wajar.

Namun, batasan ini menjadi jelas ketika AI mulai menggantikan peran utama penulis. Jika seluruh isi skripsi dihasilkan oleh AI, termasuk analisis, pembahasan, dan kesimpulan, maka proses belajar telah terlewatkan. Mahasiswa tidak lagi berlatih berpikir kritis, melainkan hanya menyunting hasil kerja mesin. Dalam konteks akademik, ini bukan sekadar soal aturan, tetapi soal kehilangan kesempatan belajar yang sangat berharga.

Kenapa Etika Tetap Jadi Kunci?

Sobat Siber, etika akademik sering kali terdengar sebagai istilah formal, tetapi sebenarnya ia hadir untuk melindungi makna pendidikan itu sendiri. Etika memastikan bahwa proses belajar berjalan dengan jujur, adil, dan bertanggung jawab, termasuk ketika teknologi canggih seperti AI mulai digunakan.

Tanpa etika, AI bisa dengan mudah berubah dari alat bantu menjadi jalan pintas. Tulisan terlihat rapi, struktur tampak meyakinkan, tetapi penulisnya tidak benar-benar memahami apa yang ditulis. Dalam jangka panjang, kondisi ini justru merugikan mahasiswa karena kemampuan berpikir, menganalisis, dan menulis tidak berkembang.

Panduan Kemdiktisaintek menegaskan bahwa transparansi dan tanggung jawab adalah bagian penting dari penggunaan AI. Mahasiswa perlu menyadari kapan AI digunakan dan untuk tujuan apa. Kesadaran ini membantu menjaga kejujuran akademik sekaligus membangun kebiasaan belajar yang sehat.

Lebih dari itu, etika juga berperan dalam membentuk karakter. Dunia kerja dan kehidupan profesional menuntut integritas, bukan sekadar hasil cepat. Dengan menjaga etika sejak di bangku pendidikan, mahasiswa dipersiapkan menjadi individu yang tidak hanya cakap teknologi, tetapi juga bertanggung jawab dalam menggunakan teknologi tersebut.

Penutup: AI sebagai Alat, Bukan Jalan Pintas

Sobat Siber, menjawab pertanyaan “Skripsi pakai AI, boleh nggak, sih?” jawabannya bukan sekadar ya atau tidak. AI boleh digunakan sepanjang ia membantu proses belajar, bukan menggantikannya. Yang tidak boleh adalah menyerahkan seluruh proses berpikir kepada mesin dan mengabaikan nilai kejujuran akademik.

Di era digital, kecakapan menggunakan AI adalah kebutuhan. Namun, kecakapan itu harus berjalan seiring dengan etika, tanggung jawab, dan literasi digital yang baik. Politeknik Siber dan Sandi Negara mendorong pemanfaatan teknologi secara bijak agar generasi muda tidak hanya menjadi pengguna AI, tetapi juga menjadi insan akademik yang kritis, berintegritas, dan siap menghadapi tantangan masa depan.

Karena pada akhirnya, teknologi yang hebat akan kehilangan maknanya tanpa manusia yang bertanggung jawab di belakangnya.

Referensi

- Kementerian Pendidikan, Kebudayaan, Riset, dan Teknologi – Kemdiktisaintek.

Buku Panduan Penggunaan Generative AI pada Pembelajaran di Perguruan Tinggi. Diakses pada 02 Januari 2026.

Waspada Web Defacement: Ancaman yang Mengubah Wajah Website di Ruang Digital

Sobat Siber, seiring meningkatnya ketergantungan masyarakat terhadap layanan digital, website menjadi salah satu sarana utama penyampaian informasi resmi. Website bukan hanya media komunikasi, tetapi juga cerminan kepercayaan publik terhadap institusi dan organisasi yang mengelolanya. Oleh karena itu, ketika sebuah website mengalami gangguan keamanan, dampaknya tidak hanya bersifat teknis, tetapi juga menyentuh aspek reputasi dan kepercayaan masyarakat.

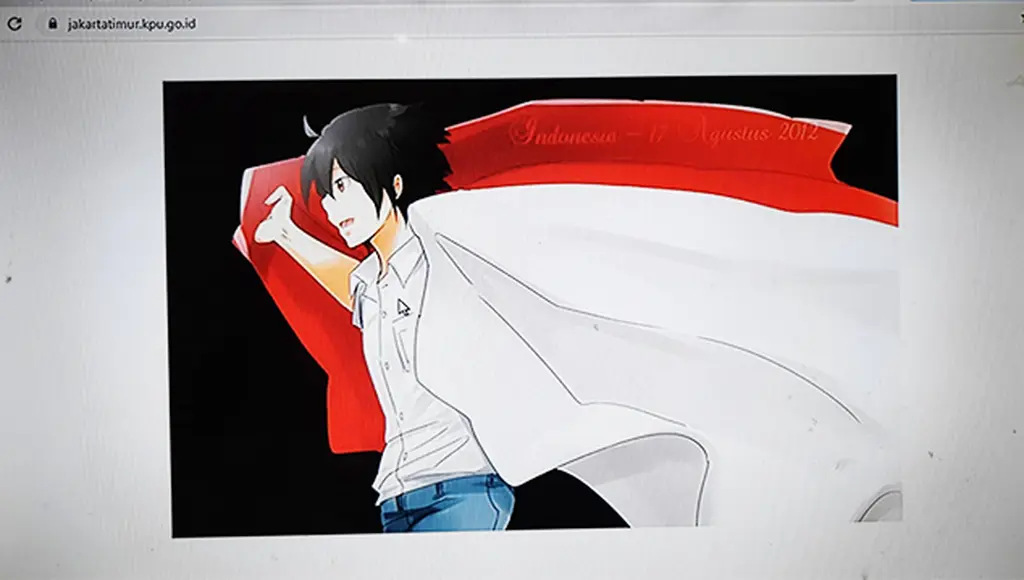

Salah satu ancaman yang kerap terjadi adalah web defacement, yaitu kondisi ketika tampilan atau konten visual sebuah website diubah tanpa izin pengelolanya. Dalam berbagai laporan dan pernyataan resmi, Badan Siber dan Sandi Negara (BSSN) menyampaikan bahwa web defacement termasuk jenis serangan siber yang paling sering terjadi pada sistem elektronik berbasis web, terutama pada website yang melayani masyarakat luas. Serangan ini kerap menjadi indikator awal adanya kelemahan pengamanan sistem.

Perubahan tampilan website akibat defacement dapat berupa penggantian halaman utama, penyisipan pesan tertentu, maupun konten yang tidak sesuai dengan identitas resmi. Ketika hal ini terjadi, masyarakat yang mengakses website tersebut berpotensi meragukan keaslian informasi yang disajikan. Kondisi ini memperlihatkan bahwa web defacement bukan sekadar persoalan estetika, melainkan persoalan kepercayaan publik di ruang digital.

Pola Umum Terjadinya Web Defacement

Sumber : DOKUMENTASI KPU JAKARTA TIMUR 1

| Tangkapan layar peretasan yang dialami situs web Komisi Pemilihan Umum Jakarta Timur pada 17 Agustus 2021. KPU mengaku peretasan tersebut bisa terjadi karena masih banyak KPU daerah yang mengembangkan situs web sendiri. |

Sobat Siber, berdasarkan praktik keamanan siber dan rujukan resmi dari BSSN serta komunitas keamanan aplikasi web, web defacement umumnya terjadi melalui celah yang sebenarnya dapat diidentifikasi dan dicegah sejak awal. Salah satu pola yang sering ditemukan adalah pengelolaan unggah file yang tidak dilengkapi mekanisme penyaringan yang memadai. Ketika jenis dan isi file tidak diverifikasi dengan baik, celah ini dapat dimanfaatkan untuk menyisipkan skrip berbahaya yang memungkinkan perubahan tampilan website.

Faktor lain yang juga dominan adalah penggunaan sistem pengelola website yang tidak diperbarui secara berkala. Banyak website menggunakan perangkat lunak populer karena kemudahan pengelolaannya, namun pembaruan keamanan sering kali terabaikan. Padahal, celah pada sistem yang sudah diketahui secara luas dapat dengan mudah dimanfaatkan untuk mengambil alih atau mengubah konten website secara tidak sah.

Selain itu, konfigurasi server yang kurang tepat turut meningkatkan risiko. Pengaturan izin file dan direktori yang terlalu longgar, atau pengelolaan akses yang tidak mengikuti prinsip keamanan dasar, dapat membuka peluang bagi pihak tidak bertanggung jawab untuk memodifikasi tampilan website tanpa melalui mekanisme resmi.

Dampak Web Defacement bagi Masyarakat

Sobat Siber, dampak web defacement tidak berhenti pada perubahan tampilan semata. Ketika website resmi menampilkan konten yang tidak semestinya, masyarakat dapat kehilangan kepercayaan terhadap sumber informasi tersebut. Dalam konteks layanan publik, kondisi ini berpotensi menimbulkan kebingungan, kesalahpahaman, bahkan keraguan terhadap informasi resmi lainnya yang disampaikan secara digital.

BSSN menekankan bahwa insiden web defacement perlu ditangani secara serius karena dalam beberapa kasus dapat menjadi pintu masuk bagi gangguan keamanan lain yang lebih kompleks. Oleh sebab itu, penguatan keamanan website tidak hanya bertujuan mencegah perubahan tampilan, tetapi juga menjaga keandalan sistem dan perlindungan informasi secara menyeluruh.

Mitigasi dan Pencegahan Web Defacement

Sobat Siber, pencegahan web defacement membutuhkan pendekatan yang berlapis dan berkelanjutan. Selain literasi siber, terdapat sejumlah langkah mitigasi teknis yang direkomendasikan dalam praktik keamanan sistem elektronik.

Pembaruan sistem secara berkala menjadi langkah dasar yang tidak boleh diabaikan. Sistem pengelola website, plugin, dan komponen pendukung lainnya perlu selalu diperbarui untuk menutup celah keamanan yang telah diketahui. Di samping itu, pengaturan izin file dan direktori server perlu dilakukan secara ketat dengan menerapkan prinsip hak akses minimum.

Pengelolaan unggah file juga harus dilengkapi dengan mekanisme validasi yang jelas, sehingga hanya jenis file tertentu yang diperbolehkan. Penggunaan lapisan pengamanan tambahan seperti web application firewall dapat membantu menyaring lalu lintas berbahaya sebelum mencapai sistem utama. Pemantauan aktivitas dan audit keamanan secara berkala juga penting untuk mendeteksi potensi gangguan sejak dini.

Langkah-langkah tersebut, sebagaimana direkomendasikan dalam berbagai panduan BSSN dan CSIRT, menunjukkan bahwa keamanan website adalah proses yang terus berjalan, bukan tindakan sekali selesai.

Literasi Siber sebagai Upaya Pencegahan

Sobat Siber, web defacement menjadi pengingat bahwa keamanan digital merupakan proses berkelanjutan. Upaya pencegahan tidak hanya bergantung pada teknologi, tetapi juga pada kesadaran dan kedisiplinan dalam mengelola sistem informasi. Bagi masyarakat, pemahaman terhadap ancaman siber membantu membangun sikap kritis dalam menyikapi informasi digital.

Politeknik Siber dan Sandi Negara mendukung upaya peningkatan literasi siber sebagai bagian dari penguatan ketahanan siber nasional. Dengan pemahaman yang baik, masyarakat diharapkan mampu berperan aktif dalam menjaga ruang digital yang aman, tepercaya, dan bertanggung jawab.

Penutup: Menjaga Kepercayaan di Ruang Digital

Sobat Siber, web defacement menunjukkan bahwa kepercayaan di ruang digital sangat bergantung pada kesiapan pengelolaan keamanan sistem. Website yang aman mencerminkan komitmen untuk melindungi informasi dan menghormati kepercayaan publik.

Melalui kesadaran bersama dan penerapan prinsip keamanan yang konsisten, ruang digital dapat menjadi lingkungan yang mendukung penyebaran informasi yang benar, aman, dan dapat dipertanggungjawabkan.

“Keamanan digital adalah fondasi kepercayaan publik di era informasi.”

Referensi

- Badan Siber dan Sandi Negara (BSSN)

Publikasi resmi mengenai ancaman siber, keamanan sistem elektronik, dan perlindungan website layanan publik.

https://www.bssn.go.id - CSIRT Nasional dan Sektoral

Panduan penanganan insiden keamanan siber, termasuk web defacement dan mitigasinya.

https://csirt.bssn.go.id - Kementerian Komunikasi dan Informatika Republik Indonesia

Materi literasi digital dan keamanan sistem elektronik untuk masyarakat.

https://www.kominfo.go.id - ANTARA News

Pemberitaan resmi mengenai peringatan dan imbauan pemerintah terkait tren serangan siber terhadap layanan berbasis web.

https://www.antaranews.com - OWASP Foundation

Rujukan internasional terkait risiko keamanan aplikasi web yang relevan dengan web defacement.

https://owasp.org - kompas.id

Pasca-peretasan Laman KPU Jaktim, KPU Perkuat Keamanan Siber

Deepfake dan Krisis Kepercayaan di Era Digital: Ancaman Teknologi AI terhadap Kepercayaan Publik

Sobat Siber, perkembangan teknologi kecerdasan buatan telah membawa perubahan besar dalam cara kita mengakses, memproduksi, dan memaknai informasi. Salah satu dampak yang kini menjadi perhatian serius adalah hadirnya teknologi deepfake, yaitu teknik manipulasi berbasis AI yang mampu meniru wajah, suara, dan gerakan seseorang secara sangat realistis. Teknologi ini membuat batas antara fakta dan rekayasa menjadi semakin kabur, sekaligus menghadirkan tantangan baru terhadap kepercayaan publik.

Di era digital saat ini, video dan suara tidak lagi bisa diterima begitu saja sebagai kebenaran. Konten visual yang dahulu dianggap sebagai bukti paling kuat kini justru bisa menjadi alat manipulasi. Tanpa kemampuan berpikir kritis dan literasi digital yang memadai, siapa pun berisiko menjadi korban misinformasi, penipuan, bahkan konflik sosial yang dipicu oleh konten palsu berbasis AI.

Kasus Deepfake: Pelajaran Nyata untuk Ruang Publik

Fenomena deepfake bukan sekadar wacana akademik. Berbagai peristiwa menunjukkan bahwa teknologi ini telah berdampak langsung pada ruang publik dan kehidupan masyarakat.

- Kasus Mantan Menteri Keuangan Sri Mulyani menjadi salah satu contoh bagaimana manipulasi konten dapat menyeret nama pejabat negara. Sebuah video yang beredar menampilkan Menteri Keuangan RI, Sri Mulyani Indrawati, seolah-olah menyebut guru sebagai “beban negara”. Video tersebut kemudian diklarifikasi sebagai hasil manipulasi dan pemotongan konteks pidato.

Sri Mulyani menegaskan bahwa ia tidak pernah menyampaikan pernyataan tersebut dan mengingatkan masyarakat agar lebih kritis dalam menyikapi konten digital. Kasus ini memperlihatkan betapa berbahayanya deepfake ketika menyasar figur publik, karena dapat memicu emosi massa dan memperkeruh situasi sosial. (Sumber: detik.com; CNA Indonesia) - Video mantan Presiden RI ke-7, Joko Widodo, yang diklaim berbicara dalam bahasa Mandarin juga sempat menimbulkan kebingungan di tengah masyarakat.

Video tersebut beredar luas dan membuat banyak orang mempertanyakan keasliannya sebelum akhirnya dipastikan sebagai hasil manipulasi AI. Peristiwa ini menunjukkan bagaimana deepfake dapat digunakan untuk menggiring opini dan menciptakan keraguan publik, bahkan tanpa motif finansial yang jelas. (Sumber: detik.com)

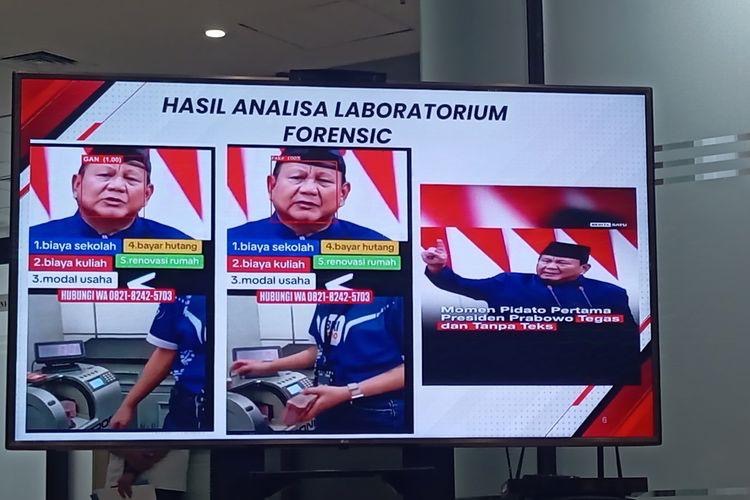

Video tersebut beredar luas dan membuat banyak orang mempertanyakan keasliannya sebelum akhirnya dipastikan sebagai hasil manipulasi AI. Peristiwa ini menunjukkan bagaimana deepfake dapat digunakan untuk menggiring opini dan menciptakan keraguan publik, bahkan tanpa motif finansial yang jelas. (Sumber: detik.com) - Kasus penipuan menggunakan video dan suara menyerupai Presiden RI Prabowo Subianto memperlihatkan sisi lain deepfake yang lebih berbahaya. Dalam modus ini, pelaku membuat video palsu yang tampak resmi untuk menjanjikan bantuan dana dan meminta korban mentransfer sejumlah uang.

Dengan visual dan audio yang meyakinkan, banyak korban tidak menyadari bahwa mereka sedang berhadapan dengan rekayasa digital. Kasus ini menegaskan bahwa deepfake telah berkembang menjadi alat kejahatan siber yang nyata dan merugikan masyarakat. (Sumber: detik.com) - Kasus Taylor Swift menjadi contoh global tentang bagaimana deepfake dapat digunakan untuk menyerang figur publik secara masif. Pada awal 2024, gambar dan konten deepfake eksplisit berbasis AI yang menargetkan penyanyi Taylor Swift tersebar luas di media sosial, khususnya platform X.

Konten tersebut berupa pornografi palsu non-konsensual yang melanggar privasi dan martabat korban. Penyebarannya yang cepat memicu kecaman publik dan mendorong platform media sosial untuk mengambil langkah pembatasan. Kasus ini menyoroti sisi gelap teknologi AI dan urgensi perlindungan terhadap individu dari kekerasan digital. (Sumber: AP News)

Dampak Deepfake bagi Institusi dan Lembaga

Sobat Siber, dari berbagai kasus tersebut terlihat jelas bahwa deepfake tidak hanya mengancam individu, tetapi juga institusi. Ketika masyarakat mulai meragukan keaslian informasi visual, kepercayaan terhadap lembaga pendidikan, pemerintah, dan media berpotensi ikut terkikis. Dalam jangka panjang, kondisi ini dapat melemahkan peran institusi sebagai sumber informasi yang kredibel dan penopang nalar publik.

Bagi kampus, lembaga, dan instansi, tantangan deepfake seharusnya menjadi momentum untuk memperkuat literasi digital, tata kelola informasi, serta kesadaran etika pemanfaatan teknologi sebagai bagian dari budaya organisasi dan akademik.

Penutup: Sobat Siber dan Tanggung Jawab Literasi Digital

Sobat Siber, deepfake mengajarkan kita satu hal penting: teknologi akan terus berkembang, tetapi tanggung jawab untuk menjaga kebenaran tetap berada di tangan manusia. Kita mungkin tidak bisa menghentikan kecanggihan AI, namun kita bisa memperkecil dampak buruknya melalui kesadaran, kehati-hatian, dan sikap kritis dalam menerima informasi.

Setiap kali Sobat Siber memilih untuk memverifikasi konten, menahan diri dari menyebarkan informasi yang meragukan, dan mengedepankan akal sehat, di situlah literasi digital benar-benar bekerja. Di lingkungan kampus dan lembaga, sikap ini bukan sekadar pilihan pribadi, melainkan bagian dari tanggung jawab moral untuk menjaga ruang publik yang sehat dan beradab.

“Di era deepfake, kebenaran bukan hanya soal teknologi, tetapi soal kesadaran dan tanggung jawab bersama.”

Referensi

- detik.com, Sri Mulyani Bantah Video Deepfake Sebut Guru Beban Negara

- CNA Indonesia, Sri Mulyani Tegaskan Video Hoaks Hasil Deepfake

- detik.com, Ancaman Hoaks Deepfake AI, Jokowi Jadi Korban

- detik.com, Pelaku Deepfake Video Presiden Prabowo Catut Nama Pejabat

- AP News, Taylor Swift AI Images Spark Debate Over Deepfake and Consent

Edukasi Warga Sekitar, Poltek SSN berkolaborasi dengan IWCS Selenggarakan Workshop tentang Keamanan Menggunakan Internet

Bogor, 4 September 2025 – Politeknik Siber dan Sandi Negara (Poltek SSN) berkolaborasi dengan Indonesia Women in Cyber Security (IWCS) menyelenggarakan workshop bertajuk “Berselancar di Internet secara Aman untuk Bunda dan Si Buah Hati.”

Peserta workshop berasal dari kalangan ibu-ibu sekitar Kampus Poltek SSN, khususnya dari Desa Cibeuteung Muara, Kecamatan Ciseeng. Kegiatan yang berlangsung di Auditorium Soemarkidjo Poltek SSN ini turut dihadiri oleh Direktur Poltek SSN, Laksamana Pertama TNI Ir. Arnoldus Triono; Wakil Pembina Dharma Wanita Persatuan (DWP) BSSN, Evi Rachmad Wibowo; sejumlah pejabat struktural dan akademik Poltek SSN; Camat Ciseeng; serta Kepala Desa Cibeuteung Muara, Asep Suhendar, beserta jajarannya.

Acara diawali dengan sambutan Direktur Poltek SSN yang menyampaikan apresiasi atas terselenggaranya kegiatan ini dan berharap dapat memberi manfaat bagi masyarakat sekitar kampus. “Kegiatan ini merupakan salah satu implementasi Tri Dharma Perguruan Tinggi di Poltek SSN, khususnya pada aspek penelitian dan pengabdian kepada masyarakat. Saya berharap para peserta dapat memanfaatkan workshop ini dengan baik dan pulang membawa wawasan baru tentang keamanan dalam berselancar di media digital,” ungkap Arnoldus.

Usai pembukaan, acara dilanjutkan dengan penyerahan plakat oleh Direktur Poltek SSN kepada perwakilan IWCS, Camat Ciseeng, serta Kepala Desa Cibeuteung Muara sebagai bentuk apresiasi sekaligus simbol kolaborasi dengan masyarakat. Selanjutnya, peserta mengikuti sesi materi workshop yang dipandu oleh moderator Syafira Mardiah, Puteri Indonesia Bidang Kebudayaan sekaligus alumni Poltek SSN.

Materi pertama disampaikan oleh Founder IWCS, Eva Y. Noor, yang membahas pentingnya kewaspadaan terhadap pelecehan seksual online pada anak dan remaja. Pemaparan berikutnya dibawakan oleh Nunil Pantjawati, B.Sc., M.E., Direktur Kebijakan Tata Kelola Keamanan Siber dan Sandi BSSN, mengenai keamanan siber bagi ibu dan anak. Materi penutup disampaikan oleh Ketua Program Studi Rekayasa Kriptografi Poltek SSN, Sepha Siswantyo, S.Tr.TP., M.T., yang menekankan pentingnya kehati-hatian dalam menggunakan media sosial.

Sesi workshop kemudian dilanjutkan dengan diskusi interaktif dan tanya jawab antara peserta dan narasumber. Antusiasme peserta, terutama para ibu, menunjukkan tumbuhnya kesadaran akan pentingnya turut menjaga keamanan saat berinternet. Di era digital, internet memang memberi banyak kemudahan bagi ibu rumah tangga, mulai dari komunikasi, hiburan, hingga belanja daring. Namun, di balik kemudahan tersebut terdapat pula ancaman, seperti penipuan, pencurian data, hingga pelecehan seksual online. Karena itu, menjadi ibu yang melek digital dan memahami risiko dunia maya sangat penting demi perlindungan anak dan keluarga.

Sebagai penutup, mahasiswa Poltek SSN menampilkan simulasi keamanan berselancar di internet. Kegiatan ini diharapkan dapat menjadi bekal praktis bagi peserta untuk diterapkan langsung bersama anak-anak mereka di rumah.

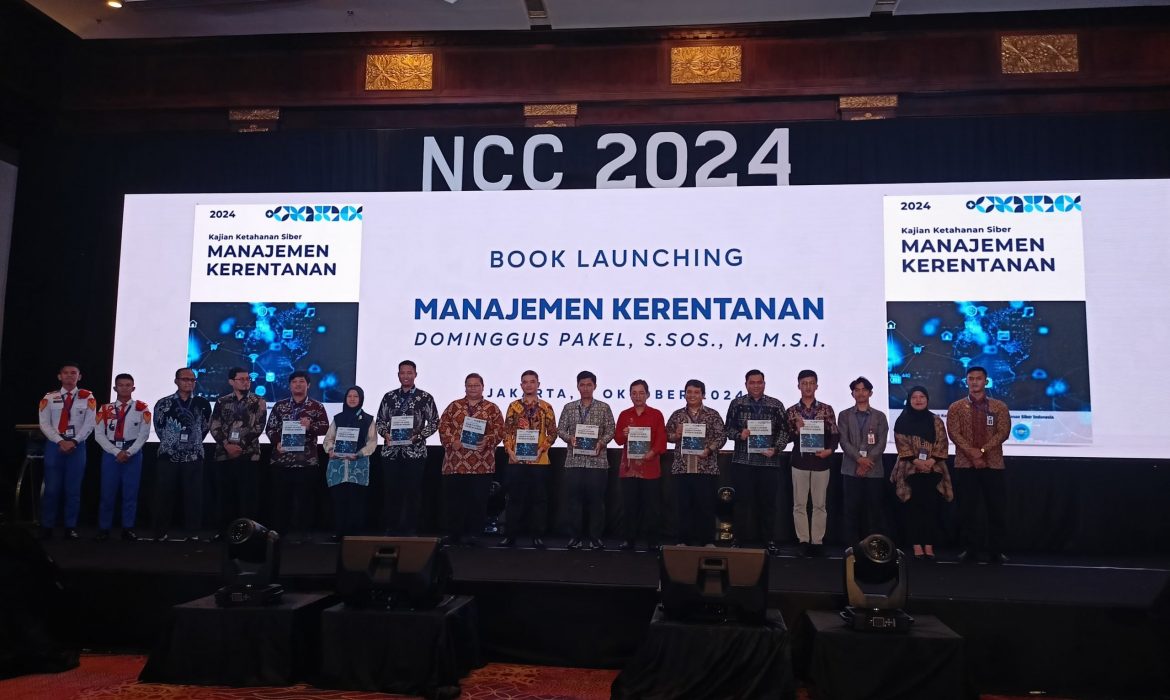

Launching Buku “Kajian Ketahanan Siber: Manajemen Kerentanan”

Dalam rangka memperkuat ketahanan siber nasional, buku berjudul Kajian Ketahanan Siber: Manajemen Kerentanan resmi diluncurkan pada acara National Cybersecurity Connect 2024. Buku ini merupakan hasil kolaborasi strategis antara Badan Siber dan Sandi Negara (BSSN), Cyber Defense Community (CDEF), Politeknik Siber dan Sandi Negara (Poltek SSN), dengan dukungan dari Huawei Indonesia.

Acara peluncuran buku dihadiri oleh para pemangku kepentingan di bidang keamanan siber, mulai dari pemerintah, akademisi, hingga pelaku industri. Buku ini dirancang sebagai panduan komprehensif untuk memahami, menganalisis, dan panduan mengelola kerentanan siber di era transformasi digital. Secara simbolik peluncuran Buku ini ditandai dengan penyerahan hasil penulisan buku Kajian Ketahanan Siber : Manajemen Kerentanan dari Ketua Tim Penulis Taufik Nurhidayat, S.ST kepada Deputi IV BSSN Bpk. Drs. Slamet Aji Pamungkas, M.Eng.

Buku Kajian Ketahanan Siber: Manajemen Kerentanan membahas berbagai aspek strategis dan teknis dalam manajemen kerentanan, termasuk identifikasi risiko, mitigasi ancaman, dan pemanfaatan teknologi untuk meningkatkan ketahanan siber. Buku ini juga memberikan rekomendasi kebijakan dan langkah-langkah implementasi yang relevan bagi sektor publik dan swasta.

Peluncuran buku ini menjadi salah satu acara dalam National Cybersecurity Connect 2024, sebuah forum tahunan yang menghadirkan diskusi panel, seminar, dan lokakarya tentang isu-isu terkini dalam keamanan siber. Acara ini mempertemukan para ahli untuk berbagi wawasan dan inovasi guna memperkuat ketahanan siber nasional.

Dengan diluncurkannya buku ini, diharapkan tercipta pemahaman yang lebih baik tentang pentingnya manajemen kerentanan dalam menjaga keamanan dan kepercayaan di dunia maya. Kolaborasi antar pihak yang terlibat juga diharapkan terus berlanjut untuk membangun ekosistem digital yang aman dan berkelanjutan.

Software as a Service (SaaS)

Pendahuluan

Software as a Service (SaaS) adalah model distribusi perangkat lunak di mana aplikasi di-host

oleh penyedia layanan dan tersedia bagi pelanggan melalui internet. SaaS telah menjadi

pilihan populer bagi banyak organisasi karena kemudahan penggunaannya, biaya yang lebih

rendah, dan fleksibilitasnya. Namun, dengan meningkatnya adopsi SaaS, isu keamanan

menjadi semakin penting. Artikel ini akan membahas aspek-aspek kunci dari keamanan SaaS,

tantangan yang dihadapi, serta praktik terbaik untuk memastikan perlindungan data dan

aplikasi.

Apa itu Keamanan SaaS?

Keamanan SaaS mengacu pada langkah-langkah dan praktik yang dirancang untuk melindungi

data dan aplikasi yang di-host di lingkungan SaaS. Ini melibatkan perlindungan terhadap

berbagai ancaman, termasuk peretasan, pelanggaran data, serangan malware, dan ancaman

internal.

Tantangan Keamanan SaaS

- Kontrol Akses dan Identitas:

Memastikan hanya pengguna yang berwenang yang dapat mengakses data dan

aplikasi sangat penting. Otentikasi multi-faktor (MFA) dan manajemen identitas dan

akses (IAM) adalah komponen kunci untuk mengatasi tantangan ini. - Enkripsi Data:

Data harus dienkripsi baik saat transit maupun saat disimpan untuk mencegah akses

tidak sah. Penyedia SaaS harus menggunakan protokol enkripsi yang kuat dan

memastikan bahwa kunci enkripsi dikelola dengan baik. - Kepatuhan dan Regulasi:

Organisasi harus memastikan bahwa penyedia SaaS mereka mematuhi regulasi dan

standar industri seperti GDPR, HIPAA, dan PCI DSS. Ini termasuk memastikan bahwa

data disimpan dan diproses sesuai dengan persyaratan hukum yang berlaku. - Pengelolaan Insiden Keamanan:

Penyedia SaaS harus memiliki rencana respons insiden yang kuat untuk menangani

pelanggaran keamanan. Ini melibatkan deteksi dini, isolasi ancaman, mitigasi, dan

pemberitahuan kepada pelanggan. - Integritas Data dan Backup:

Memastikan integritas data dan memiliki sistem backup yang dapat diandalkan untuk

pemulihan bencana adalah aspek penting dari keamanan SaaS. Backup harus diuji

secara berkala untuk memastikan bahwa data dapat dipulihkan dengan benar.

Implementasi Keamanan SaaS - Evaluasi Penyedia SaaS:

Sebelum memilih penyedia SaaS, lakukan evaluasi menyeluruh terhadap kebijakan

keamanan, sertifikasi, dan reputasi mereka. Pertimbangkan juga audit keamanan

independen dan sertifikasi pihak ketiga. - Implementasi Kebijakan Keamanan yang Kuat:

Buat dan terapkan kebijakan keamanan yang mencakup kontrol akses, enkripsi,

pemantauan, dan manajemen insiden. Pastikan semua karyawan memahami dan

mematuhi kebijakan ini. - Pelatihan Keamanan untuk Karyawan:

Berikan pelatihan keamanan reguler kepada karyawan untuk meningkatkan kesadaran

mereka tentang ancaman keamanan dan praktik terbaik untuk melindungi data dan

aplikasi. - Pemantauan dan Audit Berkala:

Lakukan pemantauan dan audit keamanan secara berkala untuk mendeteksi dan

mengatasi kerentanan. Gunakan alat pemantauan yang dapat memberikan visibilitas

real-time terhadap aktivitas jaringan dan aplikasi. - Penggunaan Teknologi Keamanan Lanjutan:

Manfaatkan teknologi keamanan canggih seperti sistem deteksi dan pencegahan

intrusi (IDPS), firewall aplikasi web (WAF), dan solusi keamanan berbasis AI untuk

meningkatkan perlindungan.

Studi Kasus Keamanan SaaS - Perusahaan Teknologi:

Sebuah perusahaan teknologi besar menggunakan platform SaaS untuk manajemen proyek

dan kolaborasi. Dengan mengimplementasikan MFA, enkripsi end-to-end, dan pemantauan

keamanan 24/7, perusahaan ini berhasil mencegah beberapa upaya peretasan dan

memastikan data pelanggan tetap aman. - Lembaga Kesehatan:

Sebuah rumah sakit menggunakan SaaS untuk manajemen data pasien. Dengan mematuhi

regulasi HIPAA dan menerapkan kebijakan akses berbasis peran (RBAC), rumah sakit ini

mampu menjaga kerahasiaan dan integritas data pasien, sekaligus mematuhi persyaratan

hukum yang ketat.

Kesimpulan

Keamanan SaaS adalah aspek krusial yang tidak boleh diabaikan oleh organisasi yang

menggunakan atau berencana menggunakan layanan SaaS. Dengan memahami tantangan

dan menerapkan praktik terbaik yang disebutkan di atas, organisasi dapat memastikan bahwa

data dan aplikasi mereka tetap aman dan terlindungi dari ancaman yang terus berkembang.

Memilih penyedia SaaS yang tepat dan menjaga kesadaran keamanan di seluruh organisasi

adalah langkah-langkah penting dalam membangun ekosistem SaaS yang aman dan andal.

Analisis Kerentanan Pada Keamanan Whatsapp Dari Insiden Eksploitasi Akun Elon Musk

PENDAHULUAN

WhatsApp adalah aplikasi pesan instan yang populer di seluruh dunia.

Aplikasi ini memungkinkan pengguna untuk mengirim pesan teks,

panggilan suara, panggilan video, berbagi file, dan melakukan

panggilan suara dan video grup dengan pengguna lain yang memiliki

aplikasi WhatsApp.

Fitur utama WhatsApp mencakup pesan teks, panggilan suara dan

video, pengiriman file, status, keamanan end-to-end, dan grup.

Pengguna dapat dengan mudah mengirim pesan teks ke pengguna

lain, baik secara individu maupun dalam bentuk percakapan grup.

Aplikasi ini juga memungkinkan pengguna untuk melakukan

panggilan suara dan video melalui koneksi internet secara gratis.

WhatsApp memungkinkan pengguna untuk berbagi berbagai jenis file,

termasuk foto, video, dan dokumen. Fitur status memungkinkan

pengguna untuk membagikan pembaruan yang dapat dilihat oleh

kontak mereka, dan status tersebut akan hilang setelah 24 jam.

Keamanan menjadi fokus utama WhatsApp, dengan menerapkan

enkripsi end-to-end pada pesan yang dikirim antara pengguna. Ini

berarti hanya pengirim dan penerima yang dapat membaca pesan

tersebut, dan tidak ada pihak ketiga yang dapat mengaksesnya.

WhatsApp juga memungkinkan pembentukan grup, di mana

pengguna dapat berkomunikasi dengan beberapa orang sekaligus. Ini

mempermudah diskusi kelompok, koordinasi tim, atau berbagi

informasi dengan banyak orang secara bersamaan.

Dengan fitur-fitur ini, WhatsApp telah menjadi salah satu aplikasi

pesan instan yang paling populer di dunia, digunakan oleh jutaan

orang untuk berkomunikasi dan tetap terhubung dengan keluarga,

teman, dan rekan kerja mereka.

ALGORITMA

WhatsApp menggunakan beberapa algoritma untuk menjaga

keamanan dan privasi pengguna. Beberapa di antaranya adalah:

- End-to-End Encryption: WhatsApp menggunakan enkripsi end-to

end untuk melindungi pesan pengguna dari penyadapan. Dalam

enkripsi end-to-end, pesan dienkripsi pada perangkat pengirim dan

hanya dapat didekripsi oleh perangkat penerima. Tidak ada pihak

ketiga, termasuk WhatsApp, yang dapat membaca pesan tersebut. - Signal Protocol: WhatsApp menggunakan protokol Signal untuk

enkripsi end-to-end. Protokol ini dikembangkan oleh Open Whisper

Systems dan dianggap sebagai salah satu protokol enkripsi terbaik

yang tersedia saat ini. - SHA-256: WhatsApp menggunakan algoritma hash SHA-256 untuk

mengamankan pesan dan data pengguna. Algoritma ini digunakan

untuk menghasilkan tanda tangan digital yang unik untuk setiap

pesan dan data pengguna. - AES-256: WhatsApp menggunakan algoritma enkripsi simetris

AES-256 untuk melindungi pesan dan data pengguna. Algoritma ini

dianggap sebagai salah satu algoritma enkripsi terkuat yang tersedia

saat ini. - HMAC-SHA256: WhatsApp menggunakan algoritma HMAC

SHA256 untuk memverifikasi integritas pesan dan data pengguna.

Algoritma ini digunakan untuk menghasilkan tanda tangan digital

yang unik untuk setiap pesan dan data pengguna.

Dengan menggunakan algoritma-algoritma ini, WhatsApp dapat

memberikan tingkat keamanan dan privasi yang tinggi untuk

pengguna. Namun, pengguna juga harus memperhatikan praktik

keamanan yang baik, seperti menggunakan kata sandi yang kuat dan

tidak membagikan informasi pribadi dengan orang yang tidak dikenal

EKSPLOITASI PADA PERANGKAT PINTAR

Eksploitasi akses merujuk pada tindakan memanfaatkan celah

keamanan dalam sebuah sistem untuk mendapatkan akses yang tidak

sah atau tidak diizinkan. Dalam konteks WhatsApp atau aplikasi

lainnya, eksploitasi akses dapat berarti memperoleh akses ke akun

pengguna atau informasi pribadi mereka tanpa izin.

Salah satu contoh eksploitasi akses adalah ketika seseorang berhasil

mencuri kredensial login pengguna WhatsApp, seperti nama

pengguna dan kata sandi, untuk mendapatkan akses ke akun tersebut.

Dengan akses ke akun pengguna, pelaku dapat membaca pesan-pesan

pribadi, melihat kontak, atau bahkan mengirim pesan atas nama

pengguna tersebut.

Selain itu, eksploitasi akses juga dapat terjadi melalui kerentanan

keamanan pada aplikasi itu sendiri. Jika ada kerentanan dalam desain

atau implementasi keamanan WhatsApp, seorang penyerang yang

memiliki pengetahuan teknis yang memadai dapat memanfaatkannya

untuk mendapatkan akses yang tidak sah.

Contoh lain adalah jika WhatsApp tidak menerapkan enkripsi yang

kuat atau memiliki kerentanan dalam protokol komunikasi yang

digunakan. Ini dapat memungkinkan penyerang untuk mengintersep

pesan-pesan yang dikirim antara pengguna, mengakses konten media

yang dibagikan, atau bahkan memanfaatkan kerentanan untuk

mengendalikan perangkat pengguna.

Penting untuk diingat bahwa eksploitasi akses pada WhatsApp atau

aplikasi lainnya adalah tindakan ilegal dan melanggar privasi serta

keamanan pengguna. Pengembang aplikasi seperti WhatsApp secara

terus-menerus berupaya meningkatkan keamanan dan melindungi

pengguna dari eksploitasi semacam itu dengan memperbaiki celah

keamanan yang ditemukan dan menerapkan tindakan pencegahan

yang lebih baik.

Ketika menggunakan aplikasi seperti WhatsApp, penting untuk

mengamankan akun dengan menggunakan kata sandi yang kuat,

tidak membagikan informasi login kepada orang lain, dan

mengaktifkan opsi keamanan tambahan seperti verifikasi dua faktor

jika tersedia. Selain itu, pengguna juga disarankan untuk

memperbarui aplikasi ke versi terbaru yang mengandung perbaikan

keamanan terkini

Elon Musk pada akun Twitternya @elonmusk bahwa whatsapp sudah

tidak dapat dipercaya lagi “WhatsApp cannot be trusted”. Elon Musk

melampirkan kejadian yang dialami oleh Foad Dabiri bahwa

WhatsApp menggunakan akses latar belakang untuk mengaktifkan

mikrofon pada ponsel pintarnya. Kasus serupa juga pernah terjadi

pada pengguna aplikasi yang sama.

WhatsApp memberikan tanggapan terkait masalah ini dan sudah

melaporkan kejadian eksploitasi yang terjadi kepada Google untuk

menyelidiki kasus yang banyak menimpa pengguna WhatsApp.

Google menemunkan bahwa WhatsApp memang memiliki akses latar

belakang untuk menggunakan mikrofon pada ponsel pintar.

Penanganan lebih lanjut mengenai kasus ini akan dilakukan

pembaruan dalam aplikasi WhatsApp terkait penggunaan akses latar

belakang pada ponsel pintar pengguna.

KETERKAITAN DENGAN ALGORITMA WHATSAPP

Keterkaitan antara keamanan penggunaan aplikasi dengan akses latar

belakang perangkat adalah bahwa beberapa aplikasi, termasuk

WhatsApp, memerlukan izin untuk mengakses fitur atau sensor

perangkat dalam latar belakang untuk memberikan pengalaman yang

lebih kaya atau fitur yang lebih baik kepada pengguna.

Dalam konteks WhatsApp, izin akses latar belakang mungkin

diperlukan untuk beberapa fitur, seperti menerima panggilan suara

atau video saat aplikasi berjalan di latar belakang atau mendeteksi

pesan masuk yang baru. Dengan memberikan izin tersebut,

WhatsApp dapat terus berjalan dan memberikan notifikasi kepada

pengguna meskipun aplikasi tidak sedang aktif di layar.

Namun, penting untuk memahami bahwa akses latar belakang juga

menimbulkan kekhawatiran terkait privasi dan keamanan. Jika

sebuah aplikasi memiliki akses latar belakang yang luas, ada potensi

bahwa aplikasi tersebut dapat mengakses atau menggunakan data

pengguna yang tidak relevan atau sensitif tanpa izin atau

pengetahuan pengguna.

Sebagai pengguna, penting untuk memeriksa dan memahami izin

akses yang diminta oleh aplikasi, termasuk izin akses latar belakang.

Waspada dan berhati-hati dalam memberikan izin akses tersebut

dengan mempertimbangkan risiko terhadap privasi dan keamanan.

Pastikan bahwa WhatsApp hanya mendapatkan izin akses yang

diperlukan untuk fitur yang diinginkan.

Sebagai pengguna apabila memiliki kekhawatiran tentang

penggunaan akses latar belakang oleh WhatsApp atau aplikasi lainnya,

disarankan untuk memeriksa pengaturan privasi aplikasi dan

mengatur izin akses sesuai dengan preferensi dan kebutuhan.

SOLUSI

Sebagai pertimbangan untuk memberikan akses, maka terdapat

beberapa solusi dalam mengamankan perangkat pintar:

- Tinjau Izin Aplikasi: Periksa pengaturan izin aplikasi di perangkat.

Pastikan memberikan izin akses latar belakang hanya kepada aplikasi

yang benar-benar membutuhkannya. Untuk WhatsApp, pastikan

memberikan izin akses latar belakang yang relevan dengan fitur yang

diinginkan, sambil mempertimbangkan risiko privasi dan keamanan. - Perbarui Aplikasi: Pastikan selalu menggunakan versi terbaru

WhatsApp atau aplikasi lainnya. Pengembang aplikasi secara teratur

mengeluarkan pembaruan keamanan untuk mengatasi celah dan

kerentanan yang ditemukan. Dengan memperbarui aplikasi, dapat

memperoleh manfaat dari perbaikan keamanan terkini. - Evaluasi Aplikasi Alternatif: Jika tidak nyaman dengan penggunaan

akses latar belakang oleh WhatsApp, dapat mempertimbangkan

untuk menggunakan aplikasi pesan instan yang lebih terfokus pada

privasi atau aplikasi alternatif yang menawarkan opsi kontrol yang

lebih baik terhadap izin akses dan penggunaan latar belakang. - Periksa Pengaturan Privasi: Selain izin akses, periksa juga

pengaturan privasi WhatsApp dan perangkat secara umum. Pastikan

mengatur preferensi privasi yang sesuai dengan kebutuhan, termasuk

mengatur notifikasi, penggunaan data, dan akses aplikasi lain ke fitur

perangkat. - Awasi Aktivitas Aplikasi: Periksa secara berkala aktivitas aplikasi

pada perangkat pintar. Jika ada hal yang mencurigakan bahwa

WhatsApp atau aplikasi lain sedang menggunakan akses latar

belakang dengan cara yang tidak semestinya, dapat dengan

memantau penggunaan baterai, penggunaan data, atau melihat daftar

aplikasi yang sedang berjalan untuk mendapatkan wawasan lebih

lanjut.

Selalu diingat bahwa penting untuk menggunakan aplikasi dari

sumber terpercaya dan memeriksa kebijakan privasi dan keamanan

yang disediakan oleh pengembang aplikasi. Jika memiliki

kekhawatiran atau keraguan yang serius atau mengalami masalah

yang tidak dapat diatasi, sebaiknya hubungi dukungan pelanggan

WhatsApp atau pihak yang relevan untuk bantuan lebih lanjut

Isu Celah Keamanan Pada Jaringan Bluetooth

Hampir semua perangkat seperti smartphone, tablet, laptop, dan perangkat IoT saat ini dilengkapi

dengan software Bluetooth. Kini Bluetooth telah berkembang dan dimanfaatkan juga untuk

peralatan lain seperti earphone, router, dan printer. Dibalik marak dan mudahnya penggunaan

Bluetooth di berbagai perangkat elektronik pintar lainnya, terdapat celah keamanan pada Bluetooth

yang dapat mengancam data penggunanya. Apa saja isu kerentanan pada sistem keamanan

Bluetooth?

Sebelum membahas mengenai kerentanan atau celah keamanan apa saja yang pernah ditemukan

pada Bluetooth, ada baiknya kita ketahui terlebih dahulu apa dan bagaimana sistem keamanan

bekerja pada Bluetooth.

Sistem Keamanan Pada Bluetooth

Bluetooth memiliki beberapa fitur keamanan yang dirancang untuk melindungi perangkat dan data

yang ditransmisikan melalui koneksi Bluetooth. Berikut adalah beberapa sistem keamanan yang

umum digunakan pada Bluetooth:

- Pairing Code : Saat menghubungkan dua perangkat Bluetooth, mereka biasanya memerlukan

“pairing code” yang harus diinputkan pada kedua perangkat untuk melakukan koneksi. Hal ini

membantu memastikan bahwa hanya perangkat yang memiliki pairing code yang benar yang dapat

terhubung. - Keamanan Pasangan (Pairing Security): Bluetooth mendukung beberapa tingkatan keamanan

dalam proses pencocokkan antar perangkat, seperti tingkat keamanan “Just Works”, “Numeric

Comparison”, dan “Passkey Entry”. Tingkat keamanan yang lebih tinggi seperti Numeric

Comparison dan Passkey Entry melibatkan konfirmasi dari pengguna sebelum koneksi dapat

dilakukan. - Enkripsi Data: Bluetooth mendukung enkripsi data melalui algoritma enkripsi yang kuat, seperti

Advanced Encryption Standard (AES). Data yang dikirim melalui koneksi Bluetooth dienkripsi

untuk melindungi privasi dan mencegah penyadapan. - Mode Tersembunyi (Hidden Mode): Perangkat Bluetooth dapat dikonfigurasi dalam mode

tersembunyi untuk menghindari terdeteksinya perangkat oleh perangkat lain yang berada dalam

jangkauan. Hal ini membantu melindungi perangkat dari serangan potensial. - Filtering (Penyaringan): Perangkat Bluetooth dapat mengimplementasikan fitur penyaringan,

yang memungkinkan pengguna untuk membatasi perangkat yang dapat terhubung dengan

perangkat Bluetooth mereka. Ini membantu mencegah akses oleh perangkat yang tidak diinginkan

atau tidak sah. - Pembaruan Keamanan (Security Updates): Penting untuk memastikan bahwa perangkat

Bluetooth selalu diperbarui dengan pembaruan keamanan terbaru. Pembaruan perangkat lunak

(firmware) dan aplikasi terkait Bluetooth sering kali menyertakan perbaikan keamanan yang

penting untuk melindungi perangkat dari ancaman yang diketahui

Isu Celah Keamanan Pada Bluetooth

- Serangan Man-In-The-Middle (MITM) pada Bug Bluetooth Core dan Mesh

Selain serangan MITM pada Bug Bluetooth Core dan Mesh, ada beberapa kerentanan yang dapat

terjadi bagi pengguna, seperti kerentanan protokol Entri Passkey, digunakan selama Secure Simple

Pairing (SSP), Secure Connections (SC), dan LE Secure Connections (LESC) di Bluetooth Core

(v.21–5.2). Respons yang dibuat bisa dikirim selama pemasangan oleh hacker untuk menentukan

setiap bit dari Kode Sandi yang dibuat acak yang dihasilkan selama pemasangan, yang mengarah

ke peniruan identitas.

Kerentanan lain di Bluetooth Core (v1.0B hingga 5.2), prosedur pemasangan PIN BR/ EDR juga

dapat disalahgunakan untuk tujuan peniruan. Hacker bisa memalsukan alamat perangkat Bluetooth

dari perangkat target, merefleksikan nonce terenkripsi, dan menyelesaikan penyandingan kode pin

BR/EDR tanpa mengetahui kode pin tersebut. Serangan ini membutuhkan perangkat berbahaya

berada dalam jangkauan nirkabel.

Sementara pada Bluetooth Mesh (v.1.0, 1.0.1), kerentanan ini memungkinkan hacker memalsukan

perangkat yang disediakan melalui tanggapan yang dibuat agar tampak memiliki AuthValue. Ini

dapat memberi mereka akses ke NetKey yang valid dan AppKey. Perangkat hacker harus berada

dalam jangkauan nirkabel penyedia Mesh.

Para peneliti juga mengidentifikasi potensi kerentanan dalam Bluetooth Core yang berkaitan

dengan LE Legacy Pairing dalam versi 4.0 hingga 5.2. Ini memungkinkan perangkat yang

dikendalikan hacker untuk melakukan pemasangan tanpa mengetahui kunci sementara (TK). - Bluetooth Low Energy Spoofing Attack (BLESA)

Pada tahun 2020, ditemukan oleh para peneliti dari Purdue University sebuah celah keamanan baru

di teknologi Bluetooth yang diberi nama BLESA atau Bluetooth Low Energy Spoofing Attack.

Celah ini memungkinkan hacker untuk mentransfer file-file berbahaya di perangkat korbannya.

Diketahui bahwa celah ini membuat perangkat pengguna tidak melakukan pengecekan terhadap

perangkat yang pernah terkoneksi sebelumnya. Hal tersebut yang membuat hacker dapat

terkoneksi dengan perangkat pengguna tanpa memerlukan verifikasi lagi sama sekali. - BLURtooth

Sebuah metode serangan baru melalui teknologi Bluetooth yang disebut BLURtooth dapat

mengganti otentikasi untuk memberikan akses yang tidak sah.

Celah ini memungkinkan peretas untuk memanipulasi komponen Cross-Transport Key Derivation

(CTKD) dari jenis smartphone apapun lalu melakukan overwrite atu downgrade enkripsi sehingga

perangkat dari target bisa diambil alih. Serangan ini memengaruhi semua perangkat yang

menggunakan Bluetooth 4.0 hingga 5.0. - Bluetooth Reconnection Flaw

Serangan lainnya yang menggunakan teknologi Bluetooth adalah Bluetooth Reconnection Flaw,

yang memanfaatkan celah kelemahan dari protokol hemat energi Bluetooth Low Energy (BLE).

Celah keamanan pada protokol yang paling banyak digunakan ini adalah masalah otentikasi saat

penyambungan kembali perangkat dan saat menghindari proses otentikasi itu sendiri. - Spectra dan BIAS

Spectra adalah serangan jenis baru yang fokus pada chip WiFi dan Bluetooth. Dimana ditemukan

sebuah celah keamanan dari antarmuka antara inti nirkabel. Salah satu inti ini dapat digunakan

untuk serangan DDOS, pencurian informasi, dan eksekusi kode tertentu.

Pada Mei 2020 lalu, peneliti juga menemukan celah keamanan lain yang disebut Bluetooth

Impersonation Attacks (BIAS) di Bluetooth Classic yang dapat memalsukan perangkat yang akan

di-pair. Peretas dapat memasukkan perangkat palsu ke dalam pair Bluetooth yang tersambung ke

smartphone atau Laptop kita dan “berpura-pura” menjadi perangkat yang telah kita kenal.

Kunjungan Peserta Pelatihan dan Sertifikasi Junior Penetration Tester Guru SMK TKJ se-Indonesia ke Kampus Poltek SSN

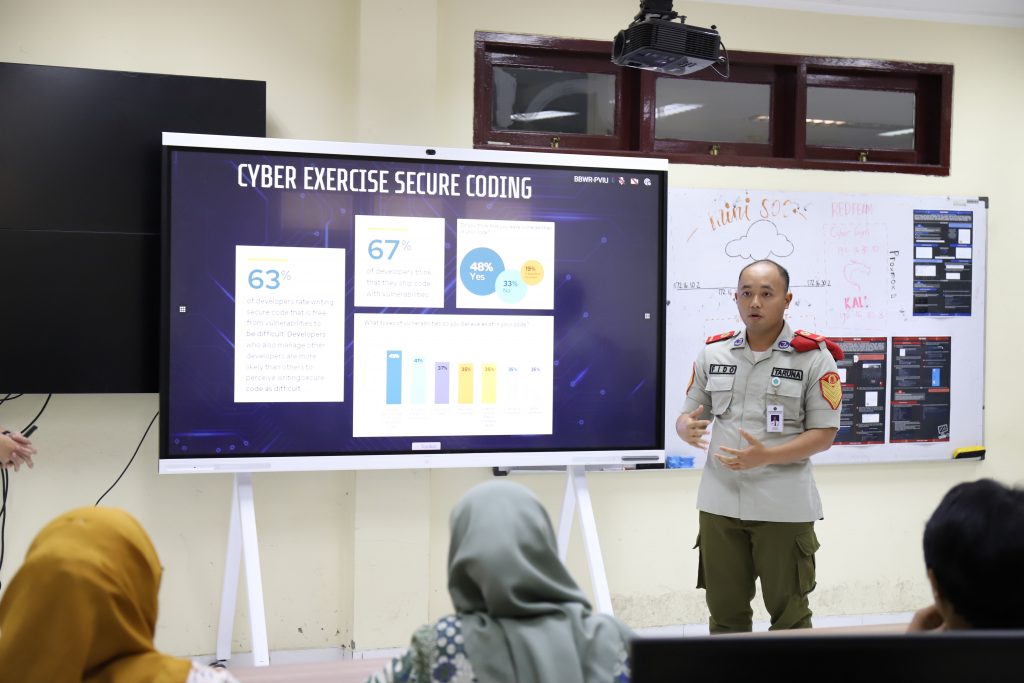

Rabu, 3 Juli 2024 Politeknik Siber dan Sandi Negara (Poltek SSN) menerima kunjungan Peserta Pelatihan dan Sertifikasi Junior Penetration Tester Guru Sekolah Menengah Kejuruan (SMK) Teknik Keamanan Jaringan yang dikelola oleh Balai Pengembangan Penjaminan Mutu

Pendidikan Vokasi bidang Kelautan, Perikanan, Teknologi Informasi dan Komunikasi (BPPMPV KPTK), Kementerian Pendidikan, Kebudayaan, Riset dan Teknologi. Pihak BPPMPV KPTK hadir bersama 24 Guru SMK jurusan Teknik Komputer Jaringan (TKJ) seluruh Indonesia. Dalam kunjungan ini turut hadir perwakilan dari Pusat Pengembangan SDM, Badan Siber dan Sandi Negara, selaku pelaksana kegiatan pelatihan dan sertifikasi.

Kegiatan diawali sambutan oleh Bpk. Sandi Prasetiawan, S.ST, MAP selaku Kepala Bagian Administrasi Akademik Kemahasiswaan dan Kerjasama dengan menyampaikan apresiasi dan menyambut baik kedatangan pihak BPPMPV KPTK beserta para guru-guru SMK yang hadir pada kegiatan tersebut. Dilanjutkan sambutan oleh Bpk. Muhammad Machbub Rochman, S.T., M.T. selaku perwakilan Pusbang SDM BSSN. Dalam kesempatan tersebut, Bpk Machbub menjelaskan maksud dan tujuan berkunjung ke Poltek SSN yaitu dalam rangka studi lapangan Peserta Pelatihan dan Sertifikasi Junior Penetration Tester bagi Guru Sekolah Menengah Kejuruan (SMK) Teknik Keamanan Jaringan.

Pada kegiatan kunjungan ini, para peserta pelatihan mendapatkan penjelasan mengenai Poltek SSN dan mengunjungi Laboratorium Keamanan Siber untuk melihat fasilitas laboratorium, mendapatkan gambaran simulasi serangan siber dan hasil karya penelitian progran studi keamanan siber.